OpenAM情報

- OpenAMとは

- 主な機能

- 主な特徴

- 導入事例

- 類似プロダクト

- 商用製品との機能比較

- SSOの導入効果

- OpenAMの業界標準仕様

- OpenAMのロードマップ

- 動作環境

- OpenAMのライセンス

- 製品ダウンロード

- オープンソース年間サポートサービス

OpenAMとは

OpenAM(オープンエーエム)とは、Web上でのシングル・サインオン(SSO)(※1)を実現するためのJavaベースの認証ソフトウェアです。

OpenAM(オープンエーエム)は、旧サン・マイクロシステムズによって開発されたOpenSSOを引き継ぐ形で、ForgeRock社により新プロジェクトとして開発が進められているOSS(オープンソースソフトウェア)であり、CDDLライセンスとしてソースコードが公開されています。

OpenSSOは、 旧サン・マイクロシステムズより提供されていた商用製品Sun Java System Access ManagerとSun Java System Federation ManagerのソースコードがベースとなったOSSです。アイデンティティ管理ソリューションを構成する製品として全世界の市場での導入実績があり、高い安定性と信頼性があります。OpenAM(オープンエーエム)はこのOpenSSOをベースとした後継製品として開発され、品質が安定しており、シングル・サインオンやさまざまな認可ポリシーに基づいたアクセスコントロールなど商用製品と同等の機能が実装されています。さらに、OpenAM(オープンエーエム)は認証、認可のみではなくフェデレーション(SAML、OpenID Connect対応)、エンタイトルメントといった豊富な機能を併せ持っています。OpenAMとなったバージョン9.5以降で、OpenSSOの多量のバグフィックスも適用しています。

米Oracleによるサン・マイクロシステムズの買収によって、OpenSSOコミュニティの存続に関して不安の声があがりましたが、ForgeRock社によってOpenSSOの後継として開発されたOpenAM(オープンエーエム)が、OpenSSOに代わる製品として普及してきています。

国内においても、野村総合研究所が中心となり、OpenAM(オープンエーエム)を使ったソリューションの提供企業やユーザ企業が参画する「OpenAMコンソーシアム」が、2010年10月に設立され、「OpenAM(オープンエーエム)」が継続的に開発・サポートされる体制が整っています。

旧サン・マイクロシステムズは、2008年10月より、「Sun OpenSSO Enterprise」という製品名でOpenSSOの機能や保守サポート体制の強化・充実を図った有償版のソフトウェアを販売していました。 Oracle合併後の「Sun OpenSSO Enterprise」の保守サポートやマイグレーションについても、弊社までお気軽にお問い合わせください。

ForgeRock社 からサブスクリプション制で提供されていた OpenAMという名称でのプロダクトリリースは13.5.0までで終了し、2017年4月からは ForgeRock Access Management (バージョンは5.0.0)という名称でリリースされることになりました。これにより、エンタープライズ用途でサブスクリプションを購入して利用する製品版と、オープンソースコミュニティ版が明確に区別されるようになりました。

オープンソース版のOpenAMも、引き続きソースやドキュメントが公開されていますが、現状では、2013年にリリースされたOpenAM 11.0.3 だけが公開されている状態となっているため、コミュニティ版では最新版のソースや機能は確認することはできないようになっています。

- シングル・サインオン(Single Sign-On:SSO)とは、企業内の複数の情報システムのユーザIDを統合管理し、利用するシステム毎にユーザID/パスワード等の入力による認証を必要とせず、一度だけの認証(一つのユーザIDとパスワード)で複数システムを利用できる仕組みです。シングル・サインオンはユーザやシステム管理者の ID管理の手間を軽減するだけでなく、個人情報の漏洩防止やセキュリティ対策、アクセス制御を統合・強化といった観点からも現在多くの企業にとって欠かせないものになっています。

主な機能

- シングル・サインオン(SSO)機能

- アクセス制御機能

- フェデレーション(連携)機能

- タイムアウト機能

- 同時ログオン禁止機能

- 認証ログ記録機能

<機能詳細>

シングル・サインオン(SSO)機能

OpenAM(オープンエーエム)で認証されたユーザは、OpenAM(オープンエーエム)で管理したリソースに再度認証(パスワードを再入力)する必要なくアクセスできます。

<実現方式>

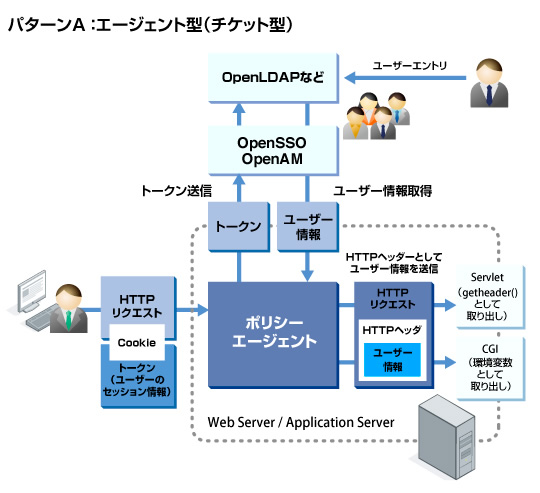

SSOの方式としてエージェント型、リバースプロキシ型に分類されます。

|

エージェント型SSO |

アクセス制御の対象となるサーバにモジュール(ポリシーエージェント)を導入することでSSOを実現します。 |

|---|---|

|

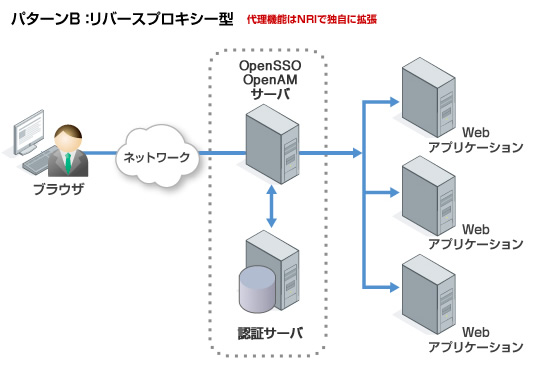

リバースプロキシ型SSO |

通信経路上のリバースプロキシに、認証のためのエージェントを組み込むことでSSOを実現します。代理認証機能がない場合は、連携先システムに改修が必要になるケースがあります。すべてのリクエストがOpenAM(オープンエーエム)サーバを通過します。ここで認証認可のチェックを行ない、アクセスコントロールを実施します。 |

|

代理認証によるSSO |

連携先業務システムの認証画面に対して、ID、パスワードを自動的に代理入力することによって、業務システム側の変更無しに擬似的にSSOを実現します。 |

|

WindowsデスクトップSSO |

Kerberos認証の仕組みを使い、WindowsのADドメイン認証とOpenAM(オープンエーエム)の認証の仕組みを連携させます。Windowsドメイン認証により認証を受けたユーザは、その端末上でウェブブラウザを起動すると、再度パスワードを入力することなく連携先の各業務システムや、クラウド/SaaSなどへ SSOすることができます。 |

|

ディレクトリサーバOpenDJによる複数の認証ディレクトリ対応 |

OpenAM(オープンエーエム)は標準でOpenDJディレクトリサーバを組み込んでおり、設定情報を格納するだけでなく、ユーザ情報(認証情報)を保持することが可能です。 加えてOpenAM(オープンエーエム)の認証バックエンドとしてMicrosoft Active Directory(AD)やOpenLDAPなどの一般的なディレクトリサーバを利用でき、ID(パスワード)情報を一元管理することができます。 |

|

多要素認証 |

OpenAM(オープンエーエム)は、リスクベース認証や、OTP(ワンタイムパスワード)認証などさまざまな認証方式と連携できます。 |

|

クロスドメイン・ |

複数のDNSドメインをまたがるシングル・サインオンであるクロスドメイン・シングル・サインオンに対応しています。 |

|

SAMLやOpenID Connectを利用した、クラウドやSaaSとのシングル・サインオン |

OpenAM(オープンエーエム)は国際標準の認証プロトコルSAML2.0やOpenID Connect 1.0に対応しているため、同一の認証プロトコルに対応したSaaS系アプリケーション(例えばSalesforceやGoogleAppsなど)でもSSOを実現できます。 |

アクセス制御機能

ユーザや組織が、URLに対してアクセスを許可するかどうかを設定できる機能です。ルール (Rule:リソースのURLと、リクエストの種類ごとに許可/拒否を指定)、対象 (Subject:誰からのアクセスに対してこのポリシーを適用するか) 、条件 (Condition:どのような条件下でこのポリシーを適用するか) の 3 つを設定します。

<機能詳細>

|

グループ制御 |

ユーザが利用できるアプリケーションをレルムというグルーピング機能を使って制御することができます。 |

|---|---|

|

ポリシー設定・管理 |

管理者は1つの集中管理コンソールから、エージェントとサーバの構成およびエージェントが適用するポリシーを設定することができます。ポリシーを定義して企業/組織全体に適用できる業界規格のフレームワークであるXACMLベースのポリシー管理を適用できます。 |

|

アクセス対象設定・管理 |

アクセス制御対象はURLで指定することができるため、ドメインやサーバレベルだけでなくフォルダやファイル単位で細かく制御できます。さらに、認証方式、認証時間、クライアントアドレス等の認証コンテキストによっても制御可能です。 |

フェデレーション(連携)機能

ID管理が独立した複数のサイト間でのSSOができる機能です。例えば、SalesforceCRM、GoogleAppsなどのような他社のWebアプリケーションのように異なるドメインに対しても自分のID/パスワードでSSOが可能です。

フェデレーションを実現するための、業界標準の認証プロトコル「SAML」や「OpenID Connect」に対応しています。

<機能詳細>

|

サポート機能 |

|

|---|---|

|

Fedletの提供 |

Java(または.NET)の軽量なWebアプリケーションであるFedletにより、他のフェデレーション製品を追加することなく、自社のサービスをSAML 2.0に対応させることができます。 |

|

ユーザ属性・ |

SSOだけでなく、ユーザの属性情報(アイデンティティ)や認証コンテキスト(認証方法や認証日時等)も受け渡すことが可能です。従って、フェデレーション環境下のアプリケーションではアクセスするユーザに応じたコンテンツを配信できます。 |

|

マルチ・プロトコル・ |

異なるフェデレーション・プロトコルを「翻訳」し、プロバイダ間で複数のプロトコルを利用してSSOの確立が可能です。 |

|

集中化されたFederation Validator |

管理者は、フェデレーションの通信が稼動しているかどうかをシステム動作中に素早くテストすることが可能です。 |

タイムアウト機能

システムを一定期間使用していない場合に、自動的にログオフします。

同時ログオン禁止機能

同一IDで複数端末からのログオンを禁止します。

認証ログ記録機能

ユーザのログイン、ログアウト時刻、成功/失敗、アイドルタイムアウト後の自動ログオフ時、アクセス元IPアドレス、アクセス先のログなど様々な事象のログを採取可能です。(ただし、ログアウトのログに関してはログアウト処理をせずにブラウザを終了すると記録されないことがあります)

主な特徴

OpenAM(オープンエーエム)は、次のような特徴があります。

基本的な機能や性能などは、ベースとなっている旧サン・マイクロシステムズの商用製品とほぼ同等の性能と安定性・信頼性を持ったオープンソースソフトウェアであるという点が、OpenAM(オープンエーエム)採用の決め手になっているようです。

|

高い安定性と信頼性 |

商用製品がベース |

世界中で数多くの導入実績があるSun Java System Access ManagerとSun Java System Federation Managerがベースになって開発されています |

|---|---|---|

|

商用サポートあり |

NRIが提供するサポートサービスでは、OpenAM(オープンエーエム)をはじめ、周辺のOSSまでワンストップでサポートします |

|

|

汎用性 |

Javaベース |

OpenAM(オープンエーエム)はJavaで開発されているため、多くの企業情報システム間でのシングル・サインオン環境を構築できる汎用性があります |

|

マルチプラットフォーム |

OpenAM(オープンエーエム)は Red Hat Enterprise Linux、Sun Solaris、CentOS、Microsoft Windows、AIXなどのさまざまなOSプラットフォーム、GlassFish、Apache TomcatなどのさまざまなWebコンテナに対応しています |

|

|

さまざまな認証方式に対応 |

リスクベース認証や、OTP(ワンタイムパスワード)認証などさまざまな認証方式と連携できます |

|

|

SAML2.0に対応 |

OpenAM(オープンエーエム)は国際標準の認証プロトコルSAML2.0に対応しているため、同一の認証プロトコルに対応したSaaS系アプリケーション(例えばSalesforceやGoogleAppsなど)とも連携ができます |

|

|

XACMLに対応 |

インターネットを通じた情報アクセスに関する制御ポリシーを記述するための言語仕様XACMLに対応しているため、より高度で複雑な条件を制御ポリシーに設定することができます |

|

|

WS-Federationに対応 |

Webサービス環境下でID管理などを統合するためのWS-Federationに対応しているため、異機種混在環境でシングル・サインオン(例えば異なる企業間でのWEB ベースの相互認証)を実現することができます |

|

|

OpenID Connectに対応 |

野村総合研究所、グーグルなどにより開発が開始され、2014年2月に最終承認された最も新しく、今後普及していく可能性が高いフェデレーション・プロトコルに対応しており、各種SaaSサービスとのシングル・サインオンにも対応が可能です |

|

|

代理認証によるSSO |

連携先業務システムの認証画面に対して、ID、パスワードを自動的に代理入力することによって、業務システム側の変更無しに擬似的にSSOを実現します |

|

|

クロスドメイン・シングル・サインオン |

複数のDNSドメインをまたがるシングル・サインオンであるクロスドメイン・シングル・サインオンに対応しています |

|

|

柔軟性 |

顧客用件に応じた細かいカスタマイズが容易 |

Webサーバやデータベースなどの基盤ミドルウェアと異なり、認証基盤にはさまざまな顧客用件を組み入れる必要があります。例えば、連携先となる業務システムの認証方式や、ID管理の業務運用、IDデータの取り込み方式など、さまざまなパターンを個別設計する必要があります。OSSのOpenAM(オープンエーエム)は、商用製品と比較して顧客用件に応じた細かいカスタマイズが容易であることが大きなメリットとなります |

|

長期利用 |

継続的な安定利用 |

NRIが提供するOpenAM(オープンエーエム)サポートサービスでは、10年以上の継続利用が可能となります |

導入事例

NRIでは、これまでにオープンソースシステムの構築・運用・サポートを国内1000以上のプロジェクトに導入してまいりました。なかでもOpenAM(オープンエーエム)は、近年のコンプライアンスへの対応や内部統制、個人情報の漏洩防止やセキュリティ対策などのリスク管理の強化のためにご相談いただく件数が非常に多く、導入事例も増えています。

OpenStandiaのSSO(シングルサインオン)・統合ID管理ソリューションを採用したお客様の、課題や規模は様々です。OpenStandiaは豊富で幅広い導入実績を積み重ねており、現在でも年間約500社(※)からのお問い合わせをいただいております。

※OpenStandiaの全ソリューションに対するお問い合わせ件数です。

導入したお客様の課題

- 複数のWebシステムのID管理業務を統合したい

- 複数のWebシステムのアクセスコントロールの設定(定義)を一元管理したい

- ID体系の異なる複数のシステムを認証統合(フェデレーション)したい

- GoogleやSalesforceなどのサービスと認証統合を行いたい

- Webシステムの認証をActiveDirectoryに統合したい

- SAML対応の統合ID管理システムを構築したい

- ID管理における内部統制を強化したい

業種

製造、サービス、金融、情報通信などのセキュリティ要件の非常に高い業種から、SIerのような技術レベルの高い業種まで

規模

250人程度の中小企業様から3万人を超える大企業様まで

商用製品との機能比較

商用ソフトウェア製品(プロプライエタリ)では、日本HP IceWall SSO、IBM Security Access Manager for Enterprise Single Sign-On(旧称:Tivoli Access Manager)、CA SiteMinder、Oracle Enterprise Single Sign-On SuiteなどがありOpenAM(オープンエーエム)との比較は以下となります。

ベンダー |

NRI |

A社 |

B社 |

C社 |

D社 |

E社 |

||

|---|---|---|---|---|---|---|---|---|

|

1 |

シングル・サインオン |

○ |

○ |

○ |

○ |

○ |

○ |

|

|

2 |

エージェント型 |

○ |

○ |

○ |

○ |

○ |

△(※) |

|

|

3 |

リバースプロキシ型 |

○ |

○ |

○ |

○ |

○ |

○ |

|

|

4 |

代理認証 |

○ |

○ |

○ |

○ |

○ |

○ |

|

|

5 |

マルチドメイン対応 |

○ |

○ |

○ |

○ |

○ |

○ |

|

|

6 |

WindowsデスクトップSSO |

○ |

△(※) |

|||||

|

7 |

SAML対応 |

○ |

○ |

○ |

△(※) |

○ |

△(※) |

|

|

8 |

アクセス制御 |

○ |

○ |

○ |

○ |

○ |

○ |

|

|

9 |

OpenID対応 |

○ |

× |

× |

△(※) |

○ |

× |

|

|

10 |

ポータル |

○ |

× |

× |

△(※) |

× |

△(※) |

|

※:△はオプション

SSOの導入効果

シングルサインオン |

||

|---|---|---|

| 【セキュリティ】 | 【利便性】 | 【監査性】 |

| 厳密なアクセス権限に従った認証によるシステムへのアクセス | 必要最低限の認証での効率的なシステムへのアクセス | いつ・どこで・誰が・何を操作したかのアクセス履歴の管理 |

| 期待される導入効果 | 導入効果「例」 |

|---|---|

|

SSO認証 |

|

| 利用システムの認証負荷軽減による 業務効率化 |

●認証効率化による業務負担軽減率 「例:平均約3%×利用ユーザ数」 |

| 利用者からの認証に関する問合せ減少による ヘルプデスク対応稼動削減 |

●パスワード忘却などの 問い合わせ回数減少 「例:ユーザ数の5%程度/月問合せ ×ヘルプデスク問合せ対応時間」 |

| アクセス履歴一元管理による 監査対応負荷軽減 |

●全監査対象システムからの ログ収集工数削減 「例:監査対象システム-1 ×監査対応稼動減少」 |

| 認証インターフェースの統合による 新規システム導入コスト削減 |

●認証設定&開発工数削減 「例:約5M円/1システム×システム数」 |

OpenAMの業界標準仕様

2013年11月8日、OpenID Connect 1.0の最終承認(2014年2月27日)に先立って、OpenID Connectに対応したOpenAM 11.0.0がリリースされました。

これにより、OpenAMはOpenID ConnectのOpenID Providerとして機能できるようになりました。

その他にもOpenAMは、業界標準の、以下の仕様をサポートしています。

SAML 1.0 / 1.1 / 2.0

標準化団体OASISによって策定された、IDやパスワードなどの認証情報を安全に交換するためのXML仕様。

歴史あるプロトコルのため、多くのアイデンティティ管理ベンダーによって実装されており、提供されているサービスやソフトウェアが多い。

Google AppsやSalesforceなどのクラウドサービス、学認(Shibboleth)などとの連携が可能。

OAuth 2.0

OAuth 2.0は仕様が簡略化され使いやすくなった次世代のOAuthプロトコルであり、クライアントとなるWebアプリ、デスクトップアプリ、スマートフォン、リビングデバイス等のクライアントプロファイルを仕様化している。

認証ではなく、認可(どのリソースにアクセスできるか)について規定している点で他のプロトコルとは異なる。Facebook、Google Apps、Windows Liveなどさまざまなサービスで実装されている。

OpenID Connect 1.0

標準化団体OpenID Foundationによって策定されたREST/JSONベースのプロトコル。

OAuth 2.0をベースに認証目的でも利用できるように拡張している。野村総合研究所、グーグルなどにより開発が開始され、2014年2月に最終承認された現在最も新しいフェデレーション・プロトコル。

多くの企業がサポートを表明しており、今後普及していく可能性が高い。

グーグル、マイクロソフト、セールスフォースなどが既に一部のサービスでサポートを開始し、国内でもヤフー、ミクシィなどのサービスで実装されている。グーグルは、2015年4月までに全面的にOpenID Connectに移行することを予定している。

XACML

XMLベースのマークアップ言語で、インターネットを通じた情報アクセスに関する制御ポリシーを記述するための言語仕様。

Liberty ID-FF 1.1 / 1.2

Liberty Allianceによって策定されたフェデレーション・プロトコル。

SAML 1.0をベースに仕様が策定されたが、最終的にSAML 2.0に統一されている。

WS-Federation

標準化団体OASIS Openによって策定されたフェデレーション・プロトコル。

Webサービス向けのセキュリティ仕様「WS-Security」の構成要素である。

OpenAMのロードマップ

OpenAMの開発元である、ForgeRock社が2016年7月にOpenAMのロードマップを発表しました。

OpenAM10.0(2012年2月リリース済み)

OpenIG (Open Identity Gateway)

- OpenAMと連携する代理認証プロキシーサーバの新しいソフトウェア

アダプティブリスク認証

- ログインユーザの地理的位置、認証失敗回数、IPアドレスなどをもとに、本人性を評価するリスクベース認証

OAuth 2.0 クライアント認証

- 認可の標準仕様OAuth 2.0の「クライアント」としての機能を実装

OpenAM10.1(2013年1月リリース済み)

OAuth 2.0 プロバイダ

- 認可の標準仕様OAuth 2.0の「認可サーバ」としての機能を実装

セッションフェイルオーバーの実装見直し

- メッセージキューの代わりに、設定データストアであるOpenDJにセッションデータを書き込み、レプリケーションすることでフェイルオーバーを実現

OATH 認証モジュール

- OATH(Initiative for Open AuTHentication)に準拠したワンタイムパスワード認証

OpenAM 11.0(2013年11月リリース済)

OAuth 2.0とOpenID Connect 1.0のサポート

- 認証の標準仕様OpenID ConnectのOpenID Providerとしての機能を実装

- OpenID ConnectのCoreの仕様の他に以下も実装

- Discovery - エンドユーザのためのプロバイダの検出

- Dynamic Registration - 動的なクライアントアプリケーションの登録

- Session Management - セッション終了に伴うユーザのログアウト

- OpenID Connect 1.0のベースとなるOAuth 2.0の実装も強化

クラウドダッシュボード

- クラウドサービスなどへのSSOが可能なポータルページ

REST APIの拡張

- JSON形式の標準化された新しいREST API

リスクベースのデバイスプリント認証

- 新しいリスクベース認証として、クライアントのデバイス(ブラウザなど)情報を以前利用したデバイス情報と比較し、本人性を評価する認証モジュールを追加

IPv6のサポート

- IPv6をサポートするOSでの実行準備

Java 7サポート

XUI

- JavaScriptベースの新しいユーザインターフェイスを一部の画面に導入

コアトークンサービス(CTS)

- OAuth 2.0やSAML 2.0のトークンをOpenDJに保存、冗長構成となっているOpenDJ間でレプリケーション

OpenAM 12.0(2014年12月リリース済)

ソーシャル認証の設定の簡略化

- Facebook、Google、Microsoft、またはそれ以外の任意OpenID ConnectのOPのアカウントを使用したSSOを、最小限の設定で実現

スクリプト認証

- カスタム認証モジュールの作成を、より簡単にスクリプトで実現する手段の提供

デバイスID認証

- 11.0で追加された「デバイスプリント認証」のモジュール分割

OpenID Connect IDトークンベアラ認証

- OPで認証されたエンドユーザを、OpenAMと連携するアプリケーションへSSO可能にする認証モジュール

OAuth 2.0認証モジュールのOpenID Connect RP機能拡張

- 認証の標準仕様OpenID Connectの「Relying party」としての機能を実装

CORSサポート

- CORS(cross-origin resource sharing) をサポートするためのサーブレットフィルタの提供

ポリシーエディタ

- きめ細かいポリシー設定が可能な管理者用GUI

ユーザセルフサービス

- エンドユーザによる自己登録、信頼できるデバイスの管理、認可済みアプリケーションの管理

RESTful セキュリティトークンサービス(REST-STS)

- 様々なフォーマットでトークンを変換するRESTfulなセキュリティトークンサービス

REST APIのバージョニング

- REST APIの下位互換性を保証するREST APIバージョン設定機能

OpenAM 13.0(2015年12月リリース済)

ForgeRockオーセンティケータおよび連携するOATH認証モジュール

- iOSとAndroid用のオーセンティケータモバイルアプリと、それが生成したワンタイムパスワードを検証する認証モジュールの提供

スクリプト化の適用範囲拡大

以下のスクリプトを実装するライブラリとエディタの提供

- 認証スクリプト(クライアントサイド)

- 認証スクリプト(サーバサイド)

- 認可ポリシー条件スクリプト

- OpenID Connectクレームスクリプト

SAML2認証モジュール

- SAML 2.0の仕様に基づいた新しい認証モジュール

ビルトインRADIUSサーバ

- RADIUSサーバとしての機能を実装

OAuth 2.0デバイスフロー

- OAuthの仕様の一つであるOAuth 2.0 デバイスフローのサポート

UMA認可サーバ

- 認可の標準仕様UMA 1.0の「認可サーバ」としての機能を実装

OAuth 2.0/OpenID Connectの機能拡張

- OAuth 2.0/OpenID Connect 1.0 関連の全般的な機能拡張により、OpenID Foundationの全ての適合性テストに合格

CTS性能改善

- コアトークンサービス(CTS)のパフォーマンスを向上

ステートレスセッション

- JWT(JSON Web Token)を使った新しいタイプのセッション「ステートレスセッション」をサポートし、スケーラビリティを向上

動的設定項目の追加

- ホットスワップ対応した設定の追加

テーマによるUIのカスタマイズ

- Bootstrapテーマによる外観の変更

トラブルシューティング情報の記録

- トラブルシューティングに有益な情報を出力するREST APIとssoadmコマンド

ユーザセルフサービスの機能追加

- ナレッジベースの認証の質問やGoogle reCAPTCHAを追加したユーザセルフサービスの機能強化

監査ログの共通化

- CSVファイル、RDBMS、syslogへの監査ログの出力

SOAP STS

- SOAPを利用して、様々なフォーマットでトークンを変換するセキュリティトークンサービス

OpenAM 13.5(2016年7月リリース済)

プッシュ認証(パスワードレス多要素認証)

- AppleやGoogleのプッシュ通知サービスを利用したプッシュ通知認証によるパスワードレスな多要素認証の実現

新しい楕円曲線デジタル署名アルゴリズムのサポート

- JWSの署名アルゴリズムとしてRFC 7518(JSON Web Algorithms specification)に規定されているECDSAを追加

JCEKSキーストア

- デフォルトのキーストアをJCEKSに変更

トランザクションIDヘッダの導入

- ForgeRockプラットフォーム全体でトランザクションIDを伝播するための、HTTPヘッダの付加機能をサポート

OAuth 2.0/OpenID Connect1.0の機能強化

- JWTを使用したステートレス機能などOAuth 2.0/OpenID Connect 1.0に関する様々な機能の強化

性能改善

- 性能改善のためのいくつかのオプションの追加

継続的なXUI化

- 11.0から始まったXUIリプレースの適用範囲の拡大

ポリシーのエクスポート/インポート用のssoadmコマンド

- JSON形式でポリシーをエクスポート/インポートするためのssoadmコマンド

ElasticsearchとJMS用の監査イベントハンドラ

- ElasticsearchとJMSへの監査ログの出力機能を追加

動作環境

OpenAM 11.0.3の場合

|

ハードウェア |

※推奨ハードウェアリソースはシステム要件による ※ForgeRockはx86、x64ベースのシステム上で検証 |

|---|---|

|

プラットフォーム |

|

|

ブラウザ |

|

|

Webコンテナ |

|

|

Java Development Kit |

|

|

CTSデータストア |

|

|

コンフィグレーションデータ |

※CTSまたは設定で組み込みストアを使用するときは、OpenAMをNFSマウントファイルシステム上ではなく、ローカルファイルシステム上にデプロイすること

|

|

ユーザプロファイルなどのユーザデータストア |

|

|

LDAPスキーマ |

※組み込みOpenDJサーバとして、OpenDJのインスタンスが必要 ※OpenAMインストール後はOpenDJのカスタムスキーマ定義(config/schema/99-user.ldif)が必要 |

※その他のバージョンの環境については、お気軽にお問い合わせください。

OpenAMのライセンス

OpenAM(オープンエーエム)のライセンスは、Common Development and Distribution License(CDDL:共同開発および頒布ライセンス)です。

CDDLとは、旧サン・マイクロシステムズが Mozilla Public License(MPL) version 1.1 をベースとして策定したフリーソフトウェア向けライセンスです。CDDLでは、ソースコードを無償で使用、改変、再配布することが認められています。

ただし、上述しているとおり、コミュニティ版では最新バージョンは公開されていないため、数年前にリリースされた過去のバージョン(現状だと、OpenAM 11.0.3)を使用することになります。

製品ダウンロード

オープンソース年間サポートサービス

OpenStandiaではOSSを安心してご利用いただけるように、オープンソース年間サポートサービスをご提供しております。

サポートしているOSSは下記ページをご参照ください。

関連OSS

-

サポート対象

サポート対象OpenLDAP

オープンエルダップ。広く使われているディレクトリサービス、LDAP(Lightweight Directory Access Protocol)のオープンソース実装したオープンソースのディレクトリ・サーバーソフトウェアです。

-

サポート対象

サポート対象OpenIDM

オープンアイディーエム。高い柔軟性と拡張性を備え、エンタープライズ/クラウド/モバイルなど多様な環境でプロビジョニングを実現するアイデンティティ管理製品です。

-

サポート対象

サポート対象Keycloak

キークローク。Red Hat社が提供する最小限の認証機能からソーシャルなどので他サービスへの高機能な認証にも対応する統合認証プラットフォームです。