IDガバナンスと管理(IGA)とは?機能や概念をわかりやすく解説

2024/05/30

IGAの概念は、IDガバナンスとID管理を包含することです。クラウド基盤の浸透やテレワークの普及、ジョブ型雇用の増加などにより、IDやそれにひもづくデータの管理の機会が増えている今、IGAシステムを築くことが欠かせません。

本記事では、IGAの概要や必要とされる背景、機能、メリット、導入方法、IDガバナンスを実現するためのポイントについて解説します。IGAを実現する参考としていただければ幸いです。

「IGA」はIDガバナンスとID管理を組み合わせた概念

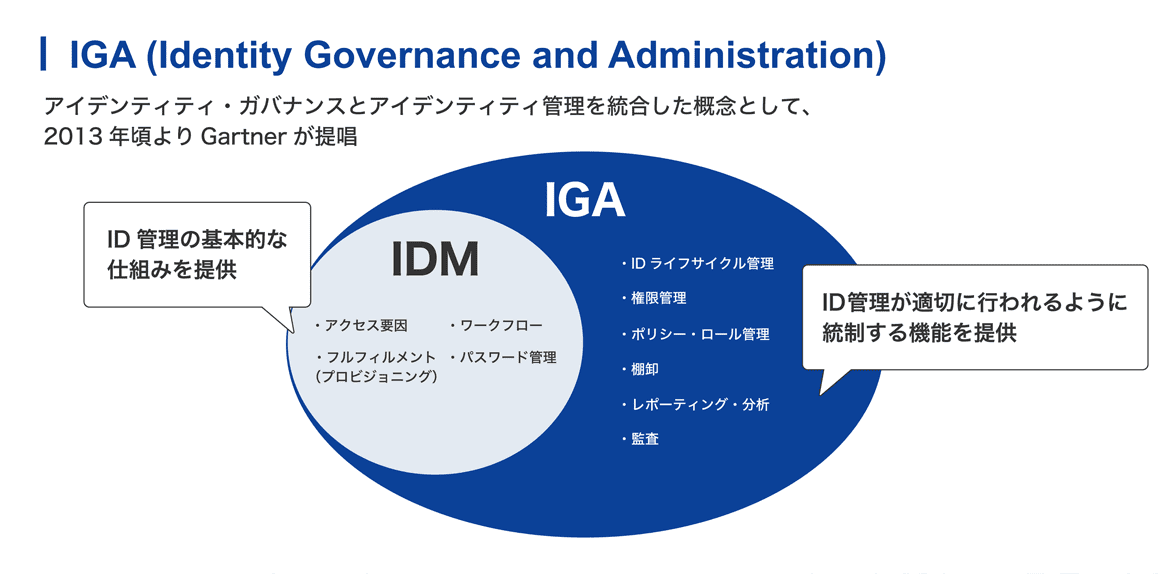

IGA(Identity Governance and Administration)は、従来のID管理であるIDM(Identity Management)にIDガバナンスを統合した概念で、2013年頃にGartner社によって提唱されました。このため、IGAシステムはID管理の機能とIDガバナンスの機能を持ち合わせています。

IGAのうちID管理(IDM)の機能は、一般的には下記を提供します。従来の情報システムを利用するためのID管理機能です。

- IDライフサイクル管理(※)

- アクセス要求

- フルフィルメント(プロビジョニング)

- ワークフロー

- パスワード管理

(※)IDライフサイクル管理はIDMの機能とIDガバナンスに関する機能の両方を含む

また、IGAはIDガバナンスのための機能も持ちます。すべてのIDとそのIDにひもづく権限を統制が取れた状態で管理でき、組織改編、人事異動、より流動的な雇用形態の対応を可能とします。

- IDライフサイクル管理(※)

- 権限管理

- ポリシー・ロール管理

- 棚卸

- 監査

- レポーティング・分析

- SoD(職務分掌)など

ID管理はユーザーアカウントと権限の管理に重点を置いており、人事(HR)システムなどの信頼できるデータに基づきます。一方、IDガバナンスはIDデータへのポリシーの適用、ID関連のプロセスの推進、権限情報の収集、分析、リスクの評価、およびポリシーの改善の提案に重点を置いています。

IDガバナンス/管理(IGA)が求められる背景

従来のID管理だけでは不足が発生し、IDガバナンスとの統合が求められるようになった背景には下記の現象が挙げられます。

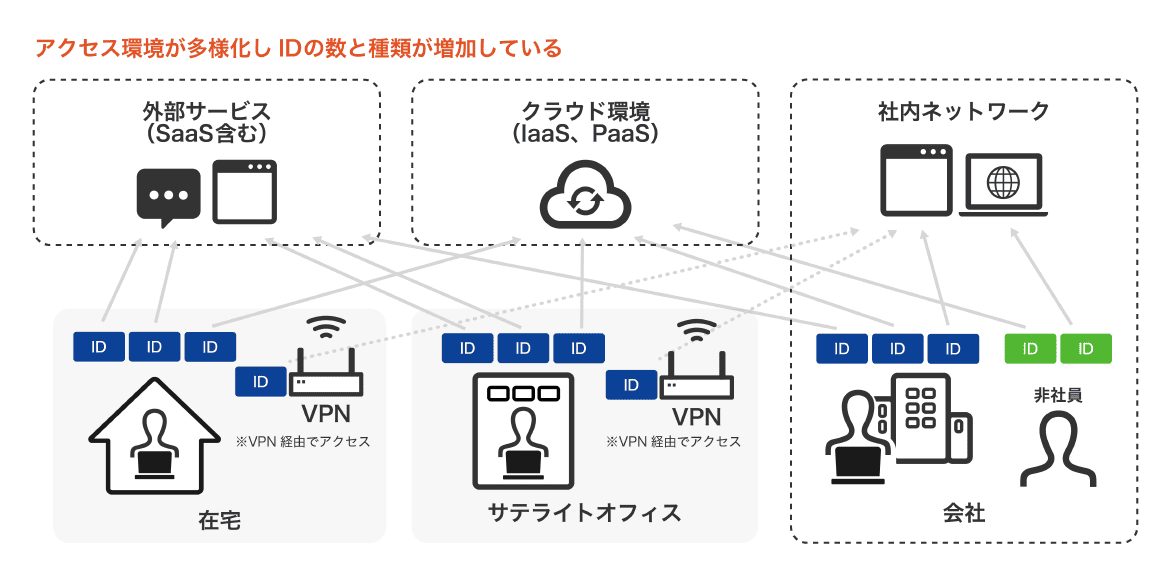

アクセス環境の多用化とID数の増加

近年、情報システムが置かれている環境とユーザーが利用する環境は多様化しています。クラウドサービスは一般的になりつつあり、利用環境も社内ネットワーク内でのアクセスに加えて、自宅やサテライトオフィスなど多様なアクセス経路を利用しているのです。ユーザーの種類も正社員と契約・派遣社員などの雇用形態に加え、パートナー企業、クライアントなど、多彩なユーザーにそれぞれに適切なIDと権限の管理が必要となります。

他にも、業務のデジタル化に伴いアプリケーションやサービス数は増えており、IDを増加させる直接的な要因となっています。

可用性・完全性へのビジネス的な要求の高まり

情報セキュリティに欠かせない要素に「完全性」「可用性」があります。「完全性」とは、改ざんされた情報や、古い情報ではなく、最新で正確な状態であること、「可用性」とは、情報をユーザーが求めるタイミングでいつでも使えることです。

クラウドサービスや各種アプリケーションを使った業務が普及したことにより、「完全性」「可用性」に関する要求は高まり、迅速で、かつ正確にサービスにアクセスできることが、ビジネスを進める上での前提条件になりつつあるのです。よって、あらゆるサービスの入口であるIDの管理や、それにひもづいたデータへのアクセス管理において、迅速に処理が行えること、定常的に正常な管理が提供されることが求められます。

ゼロトラスト/SASE時代への適応

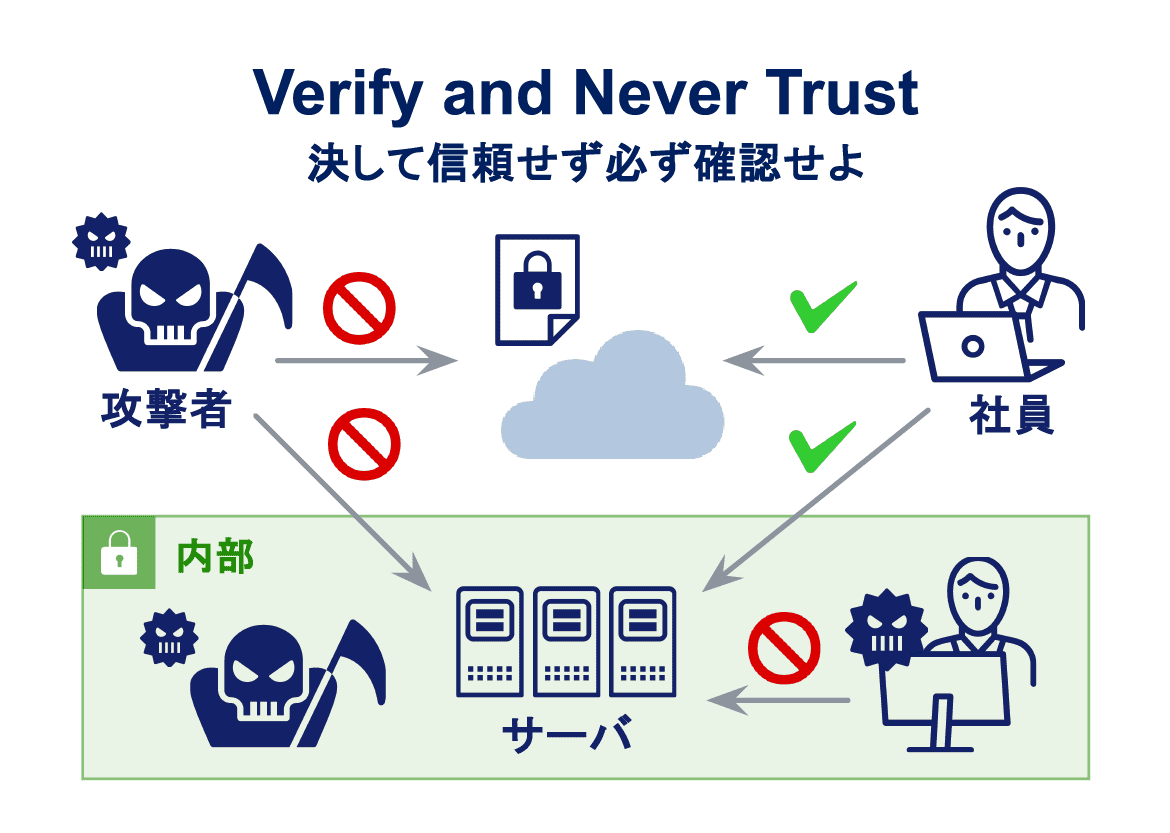

サイバー攻撃とサイバー犯罪は、多様化、巧妙化が急速に進む分野です。最新のセキュリティ対策を用意していても、新たに発見される脆弱性に対する攻撃は防ぐことができません。

情報セキュリティにおいては、この状況に対処すべく、従来型の境界型セキュリティからゼロトラストへとセキュリティモデルが大きく変化しています。ゼロトラストとは、境界を越えてマルウェアや外部から侵入されているかもしれないという前提であり、すべての情報資産へのアクセスを信用せず、一つずつ確認するというセキュリティの考え方です。

ゼロトラストに沿ってセキュリティを確保するには、よりきめ細やかなアクセス管理が必要になります。ネットワークとセキュリティの機能を包括的にクラウドから提供するSASEの適用が進むこともGartnerは予測しており、そこには強固なIDの管理が必要です。このこともIGAが重要視される背景の一つとなっています。

メンバーシップ型雇用からジョブ型雇用への変化に対応

国内企業の雇用形態に見られる変化もIGAが求められる背景の一つです。国内でも従来のメンバーシップ型雇用からジョブ型雇用に切り替える動きが見られ、従業員の流動性が高まっています。

従業員の柔軟な移動はIDの管理およびそれにまつわる対応機会の増加をもたらすため、より効率的かつ広範囲なID管理とガバナンスを実現することが必要です。

IDガバナンス/管理(IGA)に必要な機能

Gartnerらの提唱する定義に沿ったIGAは、下記の機能を持ちます。なお、ポリシー・ロール管理や権限分掌に必要となる機能については、次項以降で詳しく解説しています。

| 機能 | 説明 |

|---|---|

| IDライフサイクル管理 |

ユーザーの登録(入社)、変更(異動、昇進)、削除(退職)など、一連のIDのライフサイクルを管理する。 |

| 権限管理 |

組織やロールをユーザーにアサインすることで、連携先システムのアクセス権や利用権限を管理する。 |

| アクセス要求 |

ユーザー自身が連携先システムへのアクセス権を要求する。 |

| ワークフロー |

アクセス権やユーザー情報変更を申請・承認する機能。 |

| ポリシー・ロール管理 |

ポリシー定義に基づき、自動でユーザーにロールをアサインする。 |

| アクセス認定 |

アクセス権の見直しや不要なIDの削除ができる棚卸機能。 |

| フルフィルメント |

さまざまなシステムとのID情報の連携。 |

| パスワード管理 |

システム管理者が設定したパスワードポリシーに基づき、ユーザー自身でパスワードリセットやパスワード変更を行う。 |

| 監査 |

IDに関する証跡(いつ、誰が、どこから、何を、どうしたかなど)の記録。 |

| レポーティング・分析 |

ユーザー情報や監査ログのデータを出力し、分析に用いる。ダッシュボード機能もあると良い。 |

IDガバナンスを実現するためのポイント

IGAを構成するIDガバナンスとは、「セキュリティを確保したうえで、適切な人に権限を与え、かつ統制の可視化・仕組み化により不適切な権限付与を抑制・防止できる」ことです。たとえば、下記の項目がすべてクリアになっている状態が求められます。

- どのユーザーがどのリソースにアクセスできるか“who has access to what”を管理できているか

- 異動があったユーザーの新旧所属のリソースへのアクセス権管理が正しく行われているか

- 退職したユーザーのアカウントの適切な無効化ができているか

- IDや権限の棚卸がなされていることが第三者から確認できるか

これらはIGAシステムの機能によって解決することが可能です。以下では、IGAの機能のうちIDガバナンスとの関わりが深く、ポイントなる点をピックアップして紹介します。

ロールベースの権限付与で迅速さと細やかな制限を両立

権限付与の場面では、ユーザーごとに適切、かつ必要な権限は異なります。権限を担当する管理者にとって、ユーザーごとに正しい範囲の権限を付与し、管理を行うことは膨大な業務負荷となり、付与の遅延発生の原因ともなります。

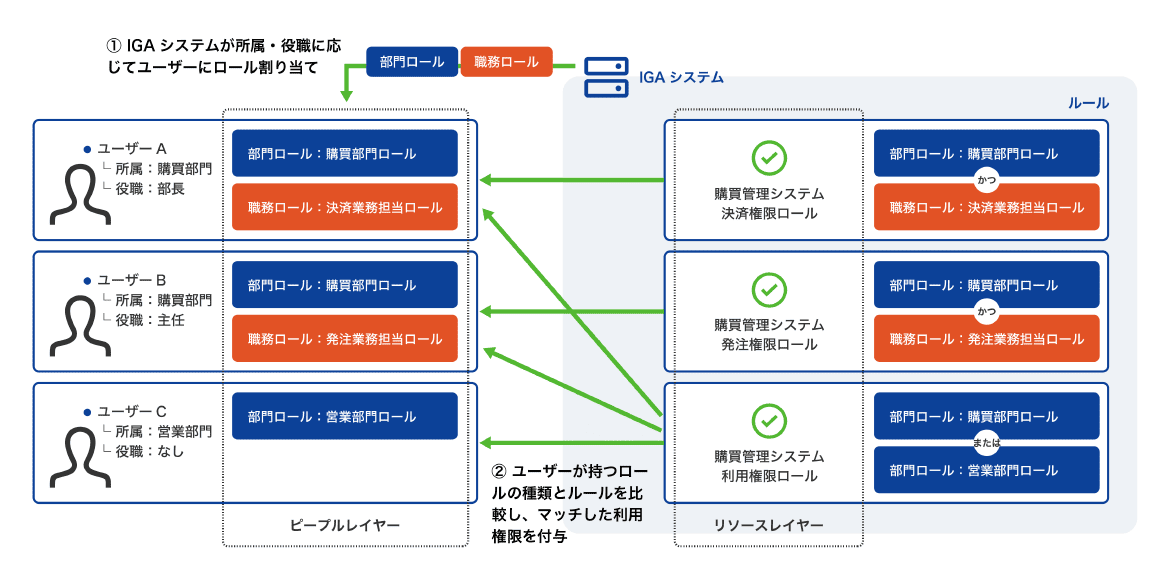

そこで、IGAシステムでは先に企業としてのID管理に関してポリシーを定め、それに沿って権限を付与することで迅速かつ細やかな制限を両立します。そのために利用できる機能がポリシー・ロール管理です。権限を個人ごとに別々に管理するだけでなく、ロール(役割)ごとに権限を定め、ユーザーにロールを付与することで権限の管理を適切にまとめることが可能です。また、ロール以外にも組織の権限付与により同じ部署の全ユーザーに権限付与することなどもできます。

ポリシーを定めておくことで、IGAによって自動的なロール付与や権限付与を行うことができます。たとえば、「部門」と「職務」に対してそれぞれにロールと権限を定めておくことで、IGAはルールに沿って自動的に各ユーザーに対してロール付与と権限付与を行えるのです。

ポリシー・ロール管理により、権限付与の煩雑さ・遅延を削減できるため、権限の管理工数や運用工数の削減が可能です。担当者の業務負荷を下げ、生産性を上げることも見込めます。

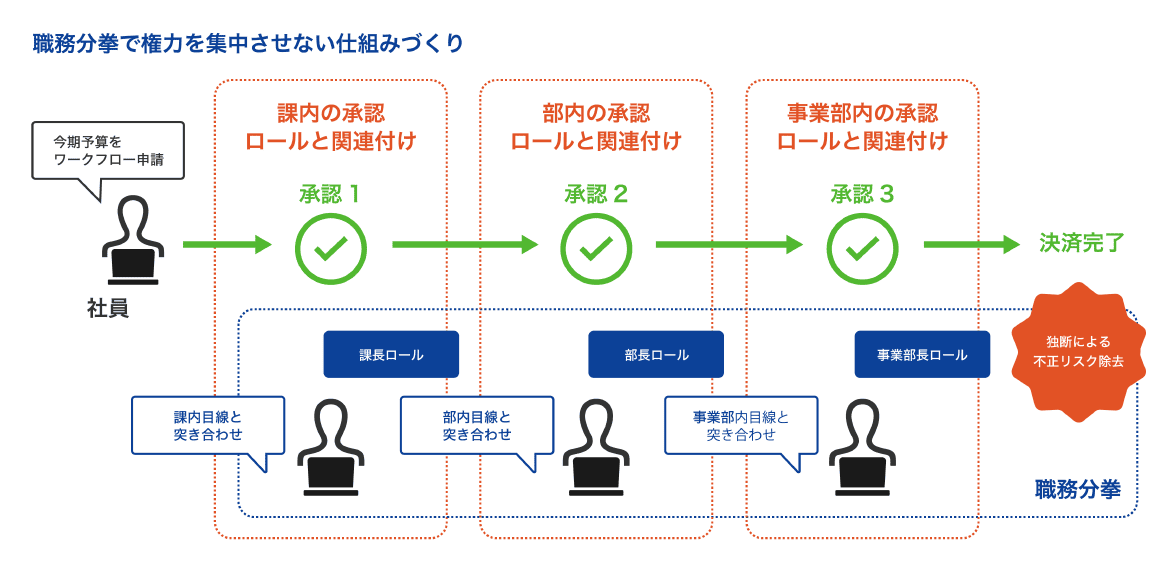

職務分掌で権力を集中させない仕組みづくり

職務分掌をIGAシステムの仕組み上で実現し、権力集中による不正などを防ぐことが可能です。

職務分掌は、主にポリシー・ロール管理などにより実現します。リスクの高い一連のアクセス権やトランザクション権限を一人の人物だけに集中させないルールを定めておき、仕組みとして提供することで権力の集中が防げるようになるのです。例えば、業務の監査を行う場合、業務の担当者と監査の担当者が同じでは、本来の第三者による公平なチェックは実現できません。業務の担当者と監査の担当者を設定する際に、業務と権力が集中してしまわないようIGAはチェックやレポートを出力し、管理者は適切なメンテナンスを行います。

しかし、この職務分掌方法には注意も必要です。なぜなら組織の数や役割の数だけロールを別々に作成し、ロールの数が増えすぎて管理できない事態を引き起こすことがあるからです。これを避けるためには適切なロールと組織の設定でロール種別と個数を最小限に抑えることが必要となります。

ログ記録/分析でインシデントの発見と追及を効率化

監査およびレポーティング・分析機能により、IDに関する証跡(いつ、誰が、どこから、何を、どうしたかなど)を記録・収集し、分析することで、ポリシーの適用と最適化、ID関連のセキュリティインシデントの検出、リスクの評価を実現できます。

IDの利用に関するセキュリティ上の問題、リスクを把握できることで、早期のインシデント解決、リスク対策が可能です。

IDに関するインシデント、リスクに限らないことですが、早期に発見するためには定常的にデータを収集し、俯瞰してID管理とガバナンスを確認することが必要です。IGAの監査、レポーティング・分析機能では、これらの情報を自動的かつ継続的に集め、可視化することができます。

IDガバナンス/管理(IGA)実現のメリット

IGA製品によるメリットには、下記が挙げられます。

| メリット | 主なメリットの享受者 | 概要 |

|---|---|---|

|

業務効率化 |

ID管理者、情シス、業務担当者 |

専用の機能を有しているため、効率的にID管理とガバナンスが実現できる |

|

コスト削減 |

企業(経営層)、ID管理者 |

ID管理、ガバナンスに関する業務効率化により、ID管理業務などの間接コストを削減ができる |

|

セキュリティ強化 |

企業(経営層)、情シス |

監査による利用情報の追跡など、ゼロトラストに則ったセキュリティ対策機能を持ち、他のセキュリティ製品とも連携できる |

|

コンプライアンス実現 |

企業(経営層)、法務部 |

ガバナンスを効かせ、コンプライアンス要件を満たした業務ルールを敷ける |

IDガバナンス/管理(IGA)の導入方法

IGAシステムの一般的な導入ステップは下記の8つです。

| Step | 項目 | 概要 |

|---|---|---|

|

1 |

ヒアリング |

業務要件/運用要件をヒアリングによって確認します。組織構造や既存システムの特徴、IDの利用状況などが対象です。 |

|

2 |

Fit&Gap |

ヒアリングをもとにIGA製品とのFit&Gapを行い、カスタマイズ要否を確認します。 |

|

3 |

コンサルティング |

業務フロー整備をはじめ、IGA、ID認証・認可に関するコンサルテーションを実施します。 |

|

4 |

カスタマイズ |

Fit&Gapの結果をもとにIGA製品のカスタマイズを行います。 |

|

5 |

環境構築 |

IGA製品の動作環境を構築します。カスタマイズの取り込み、連携システムとの接続試験なども含みます。 |

|

6 |

トレーニング |

新業務のトレーニングを行います。 |

|

7 |

移行 |

データ移行をはじめとした各種の移行作業を行います。 |

|

8 |

運用 |

稼働開始後の運用維持を行います。ソフトウェアバージョンアップ、パッチ適用なども含みます。 |

NRIではIGAを実現するソリューションとしてOpenStandia KAIDを提供しています。

OpenStandia KAIDは日本の企業が企業活動において通常意識するユーザー種別をデフォルトで備えており、スムーズに企業にIGAシステムを導入することが可能です。ユーザー種別に沿ったロールも備えており、自社の組織や業務に合わせた権限のカスタマイズのベースとすることができます。

IGAと同時に必要となる「認証と認可」についても、OpenStandia KAIDで提供しています。また、Microsoft Azure ADやOktaなど、他社が提供するサービスで実現することも可能です。

【参考文献】

Jpcert「高度サイバー攻撃への対処におけるログの活用と分析方法1.2 版」

警察庁「不正アクセス行為の禁止等に関する法律の解説」

個人情報保護委員会「EU(外国制度)GDPR(General Data Protection Regulation:一般データ保護規則)」