サプライチェーン攻撃とは?事例や対策方法をわかりやすく解説

2026/01/30

サプライチェーン攻撃とは、取引先や委託先など、サプライチェーン上の関係者が利用しているソフトウェアの脆弱性や、セキュリティ対策の不備を足がかりに、本来の標的である企業に攻撃を仕掛ける手法です。自社のセキュリティがどれほど強固でも、外部の脆弱性を通じて機密情報の漏えいやシステム停止といった被害を受ける可能性がある点が、この攻撃の本質的な脅威です。

本記事では、サプライチェーン攻撃の概要や、3つの攻撃手法について解説します。さらに、発注者・開発ベンダー・利用者という立場ごとに、取るべき具体的な対策を紹介します。自社のセキュリティレベルだけでなく、取引先を含めたサプライチェーン全体の安全性を確保するために、ぜひ最後までご覧ください。

目次

サプライチェーン攻撃とは

サプライチェーン攻撃とは、セキュリティ対策が不十分な取引先や、取引先が利用するソフトウェアなどを足がかりに、本来の標的である企業や組織を攻撃する手法です。「サプライチェーン攻撃」という名称は、原材料の調達から製造、販売までの一連の流れを「サプライチェーン」と呼ぶことに由来しています。

たとえ自社のセキュリティ対策が徹底されていても、取引先や委託先のセキュリティ対策が不十分な場合や、自社が利用する外部ソフトウェアに不備がある場合には、機密情報の窃取やシステムダウンなどの損害を負うリスクが高まります。

サプライチェーン攻撃は「情報セキュリティ10大脅威」で第2位に

サプライチェーン攻撃は、多くの企業や組織にとって身近かつ深刻な脅威となっています。2025年において、情報処理推進機構(IPA)が毎年発表する「情報セキュリティ10大脅威」では、組織部門の脅威として「サプライチェーンや委託先を狙った攻撃」が第2位にランクインしました。

サプライチェーン攻撃自体は以前から存在する脅威ですが、2019年と比較的近年になってから「情報セキュリティ10大脅威」にはじめて選出されました。以来、サプライチェーン攻撃の脅威は上位に位置しており、近年では常に上位を維持しています。

【「情報セキュリティ10大脅威」におけるサプライチェーン攻撃の順位変動】

- 2021年:4位

- 2022年:3位

- 2023年:2位

- 2024年:2位

- 2025年:2位

- 2026年:2位

サプライチェーン攻撃が増えている背景として、クラウドサービスの普及やソフトウェア開発の複雑化といったIT環境の変化が挙げられます。また、大企業が強固な対策を進める一方で、リソース不足からセキュリティが手薄になりやすい中小企業が、攻撃の入り口として狙われやすいのも要因のひとつです。

参考:IPA 独立行政法人 情報処理推進機構|情報セキュリティ10大脅威 2026

参考:IPA 独立行政法人 情報処理推進機構|実務者のための サプライチェーンセキュリティ 手引書

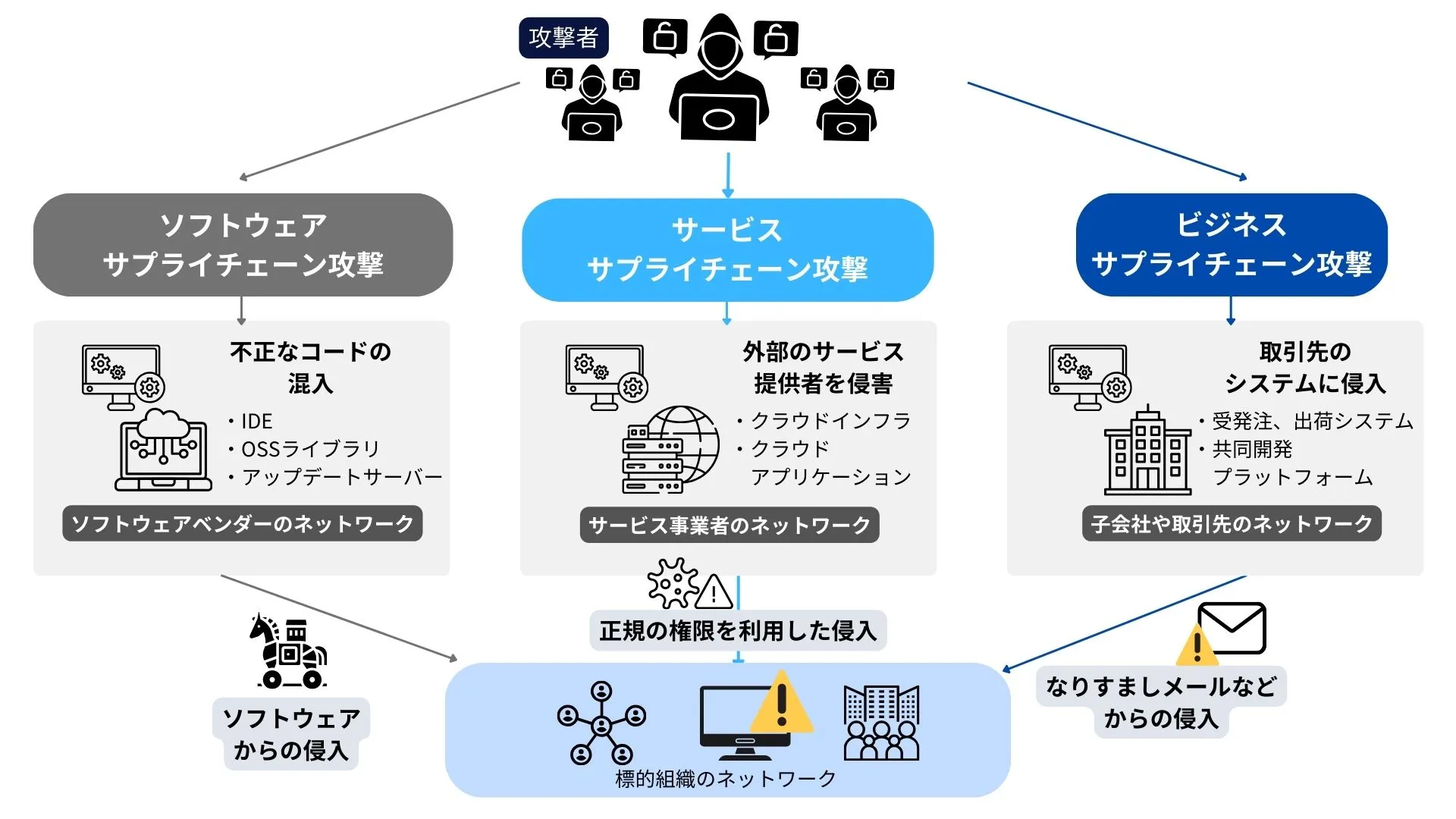

サプライチェーン攻撃の3つの手法

サプライチェーン攻撃は、侵入経路や標的とする領域によって3つの手法があります。

- ソフトウェアサプライチェーン攻撃

- サービスサプライチェーン攻撃

- ビジネスサプライチェーン攻撃

それぞれの手法について解説します。

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃とは、ソフトウェアの開発・製造・配信プロセスに存在する脆弱性を悪用する攻撃です。具体的には、オープンソースソフトウェア(OSS)のライブラリや統合開発環境(IDE)、アップデートサーバなどを経由した攻撃が挙げられます。

たとえば、OSSのライブラリに不正コードが混入されると、そのOSSが組み込まれた製品を通じて、広範囲のユーザーへマルウェアが一斉に拡散されます。ソフトウェアサプライチェーン攻撃を防ぐために、開発者は利用するソフトウェアの出所や安全性を慎重に確認することが重要です。

サービスサプライチェーン攻撃

サービスサプライチェーン攻撃とは、クラウドサービスやマネージドサービスプロバイダーなど、企業が利用する外部のサービス提供者を侵害し、そのサービスを通じて顧客に被害を及ぼす攻撃です。

攻撃者は、信頼されている正規サービス提供者のアクセス権限やネットワークを利用して、侵入を試みます。正規の権限を利用するため、標的にされた企業側は攻撃を検知することが困難です。自社だけでなく、外部委託先のセキュリティ管理体制が万全であるかを確認することが、サービスサプライチェーン攻撃の防止につながります。

ビジネスサプライチェーン攻撃

ビジネスサプライチェーン攻撃とは、取引関係や業務上の信頼関係を悪用し、取引先や関連企業のシステムを経由して本来の標的に攻撃を仕掛ける手法です。電子メールを使った詐欺や、不正アクセスが主な手口となります。

具体例として、取引先のメールアカウントを乗っ取り、そこからマルウェアを仕込んだファイルを送りつけ、標的企業のネットワークに侵入を試みるケースがあります。偽の請求書を電子メールで送りつけ、指定口座への不正な送金を促すビジネスメール詐欺(BEC)も増加しています。このような攻撃を防ぐためには、送信元の確認・多要素認証の導入・送金手続きの複数承認化など、業務プロセスの対策が不可欠です。

サプライチェーン攻撃を受けるリスク

サプライチェーン攻撃を受けると、企業は以下のようなリスクを負う可能性があります。

- 機密情報・個人情報の漏えい

- システム停止・サービス停止

- 社会的信頼の失墜

- 大規模な経済的損失

サプライチェーン攻撃の被害にあった場合、自社の顧客データや従業員情報、技術情報などが盗み出される恐れがあります。情報漏えいは企業の信頼を失墜させ、場合によっては、事業の継続が困難になることもあるでしょう。

また、重要なシステムやサービスが停止した場合、売上機会の損失や高額な復旧コストが発生します。システム復旧費用、セキュリティ対策強化費用、情報漏えいによる賠償金や訴訟費用など、大規模な経済的損失につながるリスクが高まります。

サプライチェーン攻撃のターゲットとなりやすい企業の特徴

サプライチェーン攻撃のターゲットとなりやすい企業の特徴として、以下の内容が挙げられます。

- 大企業と取引のある中小企業

- クラウドサービスやOSSを多用している企業

- 外部委託先との連携が不十分な企業

大企業と取引のある中小企業

サプライチェーン攻撃は、セキュリティが強固な大企業を最終標的としますが、攻撃の入り口として狙われやすいのは、セキュリティ対策が手薄な中小企業や業務委託先です。

中小企業は、大企業と比べてセキュリティ専門の担当者がいない、予算が少ないなどの理由から、セキュリティ対策が脆弱になりやすいためです。

クラウドサービスやOSSを多用している企業

サプライチェーン攻撃の脅威は、中小企業に限らず、あらゆる企業に及びます。クラウドサービスやオープンソースソフトウェア(OSS)など、外部のソフトウェアを多用している場合、その中に脆弱性が含まれていると、攻撃者に悪用されるリスクが高まります。便利な外部サービスを活用するほど依存度も高まり、管理が複雑化するため、ソフトウェア更新や脆弱性情報の把握を怠ると、サプライチェーン攻撃の標的となる可能性が一層高くなるでしょう。

外部委託先との連携が不十分な企業

IT業務の一部を外部委託している企業も、サプライチェーン攻撃の標的となりやすい傾向があります。特に、システム開発や運用、データ管理を委託している場合、委託先のセキュリティ体制が不十分だと、攻撃者がそこを突破口として侵入するリスクがあります。取引先のセキュリティ基準を確認せずに契約している、またはアクセス権限の管理を任せている企業は注意が必要です。委託先も含めたセキュリティ監査やガイドラインの徹底が欠かせません。

サプライチェーン攻撃の対策

サプライチェーン攻撃への対策は、自社のみの取り組みでは不十分といえます。サイバー攻撃の手法が日々進化する現代において、取引先や委託先を含めたサプライチェーン全体で継続的に対策を講じ、改善し続けていくことが重要です。

ここからは、発注者、開発ベンダー、利用者という3つの立場に分け、それぞれが取るべき対策を解説します。

発注者による対策

発注者は業務を委託する側として、取引先のセキュリティレベルを把握し、向上させる責任があります。情報セキュリティマネジメントシステム(ISMS)認証などの第三者認証の取得を確認する、あるいはセキュリティチェックリストの提出を求めることで、管理体制を評価しましょう。単に形式的な確認で終わらせず、定期的に監査を実施し、対策が確実に機能しているかを検証します。

また、取引先との契約書にセキュリティ条項を盛り込むことも大切です。セキュリティ対策の内容や事故発生時の責任範囲、報告義務、賠償に関する事項などを明確に定め、リスク管理を徹底します。

開発ベンダーによる対策

ソフトウェアの設計から開発、保守まで、ライフサイクル全体にわたりセキュリティ対策を講じることを、ソフトウェアサプライチェーンセキュリティ(SSS)と言います。開発ベンダーは、SSSの観点からソフトウェアサプライチェーン攻撃への対策を特に強化する必要があります。開発ベンダーにおける具体的な対策を、以下の表にまとめました。

| 対策 | 内容 |

|---|---|

| SBOM(ソフトウェア部品表)の作成 |

ソフトウェアの構成要素や依存関係を一覧で管理。脆弱性が判明した際に影響範囲を速やかに特定できる。 |

| コード署名とビルド署名の導入 |

開発したソフトウェアやアップデートにデジタル署名を行い、配布時に正当性を検証。改ざんや不正アップデートを防ぐ。 |

| セキュアビルド環境の構築 |

ビルド環境をインターネットから分離し、アクセス権限を最小限に設定。ビルド用鍵や証明書を厳重に管理する。 |

| 依存パッケージの信頼性検証とSCAツールの導入 |

使用するOSSやライブラリのソースを検証し、SCA(ソフトウェア構成解析)ツールで脆弱性を自動検出・管理する。 |

| リポジトリの署名とアクセス管理 |

Gitリポジトリのコミット署名(GPG署名)を導入し、アクセス権限を最小限に制御。改ざんや内部犯行を防ぐ。 |

自社が提供する製品やサービスが攻撃の起点とならないよう、開発プロセス全体を通じてセキュリティを確保しましょう。

利用者による対策

企業に所属する社員も、サプライチェーン攻撃を防ぐための役割を担っています。取引先や業務委託先など、信頼している相手からのメールやリンクであっても、内容に不審な点がないかを確認する習慣をつけましょう。特に、金銭の振り込みや機密情報の送信を求められた際は、別の通信手段で担当者に直接連絡を取り、事実確認を行うことが重要です。

さらに、利用しているOSやアプリケーション、ソフトウェアは、常に最新の状態にアップデートすることが重要です。アップデートには、セキュリティ上の脆弱性を修正する目的も含まれているため、古いまま放置すると攻撃者に悪用されるリスクが高まります。そのほか「普段と違うポップアップが表示された」「端末の動作がおかしい」などの小さな異常でも放置せずに、迅速に情報システム部門へ報告することもセキュリティの強化につながります。

サプライチェーン攻撃の事例

最後に、サプライチェーン攻撃の事例を紹介します。攻撃がどのような経路で発生し、どのような被害をもたらすのかを学び、自社の対策に活かしてみてください。

ソフトウェアサプライチェーンの悪用例①

2020年、IT管理ソフトウェア「Orion」を提供しているSolarWinds社が起点となり、ソフトウェアサプライチェーン攻撃が起きました。攻撃者はOrionの正規のソフトウェアアップデートにマルウェアを混入させ、世界中の政府機関や大企業にまで不正コードが拡散し、情報窃取の被害が発生しました。

参考:Zscaler|SolarWindsサイバー攻撃とは

参考:SolarWinds Orion Software Supply Chain Attack

ソフトウェアサプライチェーンの悪用例②

人気のJavaScriptライブラリ「Polyfill.io」は、JSTORや世界経済フォーラムなど10万以上のWebサイトに広く利用されていました。しかし、2024年に中国を拠点とするコンテンツデリバリーネットワーク(CDN)企業に買収された後、ライブラリがマルウェア化されたのです。具体的には「cdn.polyfill.io」を埋め込んだWebサイトにアクセスすると、悪意のあるWebサイトにリダイレクトされるようにコードが改変されました。開発者からは、ライブラリの利用中止が呼びかけられています。

参考:マイナビニュース|JSライブラリ「Polyfill.io」がマルウェアに改変、10万サイト以上に影響

参考:Polyfill supply chain attack hits 100K+ sites

業務委託先業者からの顧客情報の漏えい

株式会社イセトーは、金融機関や地方公共団体からの委託を受け、納税通知書などの印刷・発送業務を実施していました。

2024年、同社は、業務委託先を経由したサプライチェーン攻撃によって社内サーバーへ第三者から不正アクセスを受け、情報漏えいが発生したと発表しています。

攻撃者はVPN機器を経由し、基幹系ネットワークへ不正に侵入したことが判明しています。ただし、ログ取得が不十分であったため、詳細な侵入方法は特定できていません。

このサプライチェーン攻撃の発生原因として、以下3点の不備が指摘されています。

- VPN機器が最新の状態にアップデートされていなかった

- パスワードの強度が不十分だった

- 個人データの保管場所にまつわるルールが遵守されていなかった

参考:個人情報保護委員会|株式会社イセトーに対する個人情報の保護に関する法律に基づく行政上の対応について

参考:豊田市ホームページ|報道発表資料 入札参加停止について

委託先への攻撃に起因するサービス停止

物流サービスを提供する株式会社関通は、2024年にサーバーへの不正アクセスを受け、入出庫に関わる複数のシステムが停止する事態となりました。外部ネットワークとの接続口からの侵入による攻撃で、データの暗号化が確認されています。

この攻撃により、システムを利用している取引先への入出庫処理の停止、または遅延が発生しました。関通は被害を受けた環境とは別に新環境を構築し、外部のセキュリティ専門業者によるチェックを行いながら業務を順次復旧させていきました。

参考:株式会社関通|【第3報】当社におけるサイバー攻撃によるシステムの停止事案発生のお知らせ

まとめ

サプライチェーン攻撃は、ソフトウェアや関連企業などを経由して、ターゲット企業を狙うサイバー攻撃です。自社外の脆弱性を悪用し、機密情報・個人情報の漏えいやシステム停止などを引き起こします。被害を受けると大規模な経済的損失を受け、社会的信頼も失墜しかねません。

サイバー攻撃の手法は日々進化しているため、セキュリティ対策を改善し続ける姿勢が求められます。サプライチェーン攻撃を防ぐために、自社と取引先のセキュリティレベルをチェックしましょう。

OpenStandiaサービス

OpenStandiaは、野村総合研究所(NRI)が提供するオープンソースソフトウェア(OSS)利用の課題を解決する安心のワンストップサービスです。

OSS利用の課題を解決し、企業にもたらすOSSのメリットを感じていただくためのさまざまなサポート&サービスメニューをご用意しています。