ゼロトラストとは?

意味や導入メリットをわかりやすく解説

2025/05/19

近年では、テレワークの普及やクラウドサービスの活用が進んだことで、社内用アプリケーションに社外からアクセスするケースも一般的になりました。一方で、利便性の向上だけでなく、悪意あるアクセスや攻撃も増えているため、リスクも高まっています。 こうした背景を踏まえ、社内の重要な情報資源を守るためのセキュリティ対策は、企業にとって喫緊の課題です。その解決策として、「ゼロトラスト」という考え方がITセキュリティの土台になりつつあります。

ゼロトラストとは

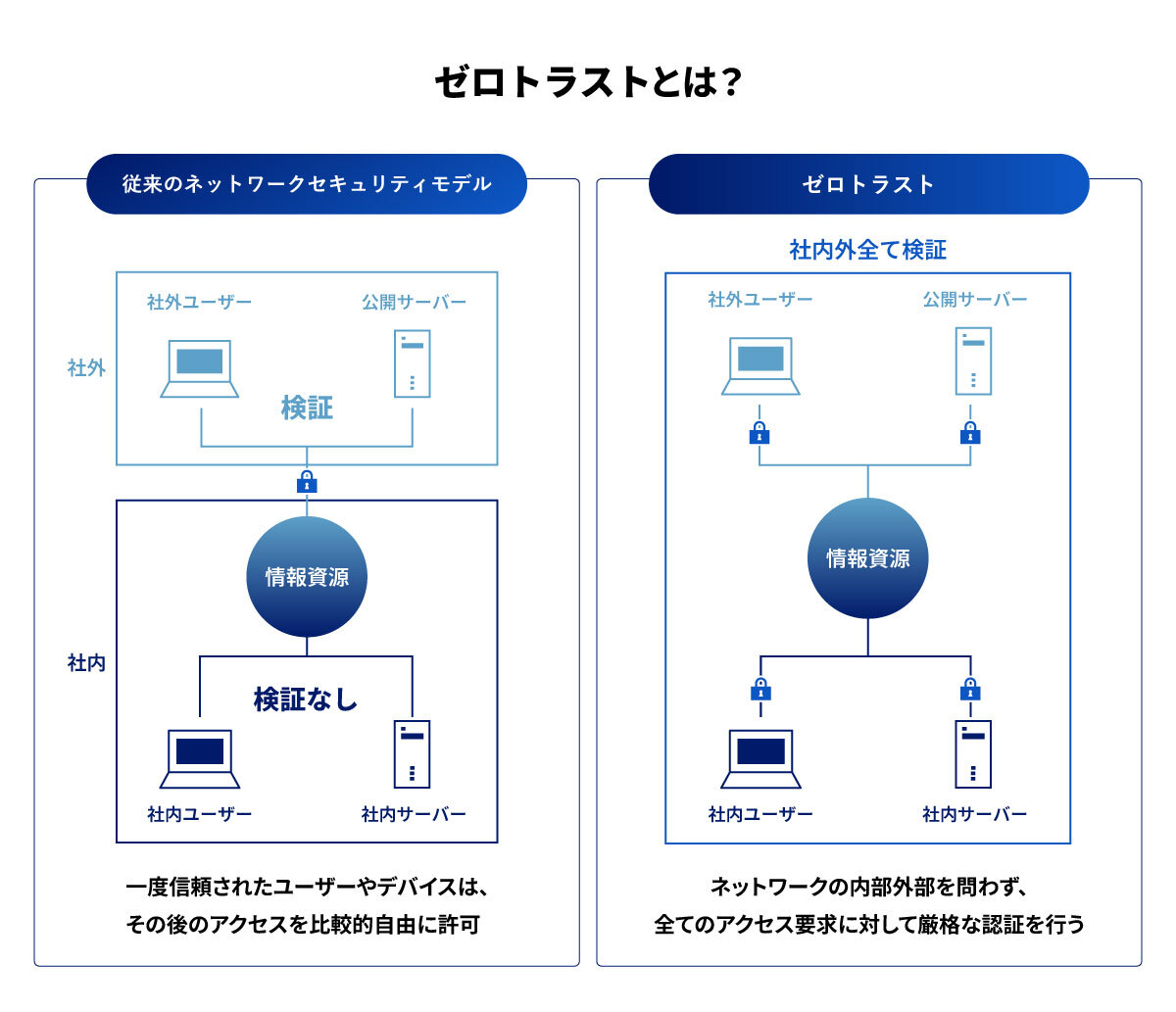

ゼロトラスト(Zero Trust)とは、従来のネットワークセキュリティモデルに代わる新しいセキュリティ概念であり、「何も信頼しない」ことを前提とするアプローチです。最初にゼロトラストを提唱したForrester Research社では、「”Trust but verify” is no longer a valid approach(「信頼して検証する」という従来のアプローチが、もはや有効ではない)」と提唱しています。

従来のネットワークセキュリティモデルでは、一度信頼されたユーザーやデバイスに対しては、その後も比較的自由にアクセスを許可するのが一般的でした。しかし、サイバー攻撃の高度化や内部からの脅威が増加したため、一度信頼された存在が脅威となりえる状況が生じています。

そのため、ネットワークの内部外部を問わず、すべてのアクセス要求に対して厳格なアクセス制御を行い、必要最小限の権限を与える「ゼロトラスト」によってリスクを最小化することが求められています。

ゼロトラストの7要素

ゼロトラストセキュリティを構築するためには以下の7要素が必要です。ネットワークの内部外部を問わず、すべてのアクセスに対して継続的な認証と制御を行うため、複数の領域でセキュリティを強化する必要があります。

| 領域 | 概要 | 主な対策・技術 |

|---|---|---|

| 1. エンドポイント (デバイス) |

ユーザーが使用する端末の安全性を確保する領域 |

デバイスの整合性チェック、エンドポイント保護(EDR)、パッチ管理 |

| 2. ネットワーク |

通信経路を安全に保ち、内部および外部の脅威から防御する領域 |

マイクロセグメンテーション、暗号化、ファイアウォール |

| 3. データ |

暗号化やアクセス制御によりデータを保護する領域 |

クラウドアクセスセキュリティブローカー(CASB)、暗号化 |

| 4. アイデンティティ (ID) |

ユーザーやデバイスの身元を確認し、正当性を検証する領域 |

多要素認証(MFA)、シングルサインオン(SSO)、ID管理(IAM) |

| 5. ワークロード |

アプリケーションやサービスが稼働する環境を安全に保つ領域 |

コンテナセキュリティ、仮想マシン保護、脆弱性管理 |

| 6. 可視化と分析 |

システム全体の挙動を監視し、異常を早期に検出する領域 |

セキュリティ情報イベント管理(SIEM)、行動分析(UEBA) |

| 7. 自動化 |

セキュリティ対策を迅速かつ正確に実行するための領域 |

セキュリティオーケストレーション・自動対応(SOAR)、脅威インテリジェンス |

政府が示すゼロトラストアーキテクチャ(ゼロトラスト)の運用方針

ゼロトラストは、適切な運用方針を定めて継続的に実践することが重要です。デジタル庁では、政府情報システムにおけるゼロトラストモデルの確立に向け、包括的なアプローチとして以下の6つの運用方針を提示しています。これらは企業や自治体におけるセキュリティ強化にも応用可能な指針です。

| 運用方針 | 概要 |

|---|---|

| 1.リソースを識別し、特定できる状態にする |

・アカウントやデバイス、サービス、データなどのリソースを正確に特定する |

| 2.主体の身元確認・当人認証を実施する |

・ユーザーやデバイスが正当であることを確認する |

| 3.ネットワークを保護する |

・ネットワークは暗黙的に安全とみなさず、通信経路の暗号化を行う |

| 4.リソースの状態を確認する |

・ユーザー属性、デバイスのOSバージョン、アクセス位置情報などをリアルタイムで監視し、リソースの安全性を常時確認する |

| 5.アクセス制御ポリシーで評価し、アクセス管理をする |

・アクセスの可否を事前に定めたアクセス制御ポリシーに基づいて判断する |

| 6.リソースとアクセスを観測する |

・ログ取得やアラート通知を行い、システムの信頼性を維持し、不審なアクセスはSOC(Security Operation Center)と連携して対応する |

「ゼロトラスト」が必要とされる背景

近年、テレワークの普及やクラウドサービスの活用が進む中、従来の「境界防御型セキュリティ」だけでは十分な安全性を確保するのが困難になっています。加えて、サイバー攻撃の巧妙化や内部不正のリスク増加も含め、信頼を前提とした従来のセキュリティモデルでは対応できなくなってきました。

では、何故そういった状況でゼロトラストが重要視されるのでしょうか。その背景について詳しく解説します。

テレワークの一般化が進んだ

働き方の多様化に伴い、テレワークが急速に普及しました。その結果、従来のVPNでは、アクセスの集中に対応しきれない問題が発生しています。社内システムへのアクセス方法も大きく変わったことで、VPNとファイアウォールを使ったセキュリティ対策では対応しきれない事例が増えています。多くの従業員が同じ時間帯にリモートアクセスするようになり、数百から数千のアクセスがVPNに集中すると、システムが過負荷になるケースも増えました。この状況を受けた形で、VPNやファイアウォールに依存しない「ゼロトラスト」セキュリティモデルの導入が求められています。

クラウドサービスの利用が増加した

テレワークの普及と同時に、業務効率化と部門間連携を強化するためのクラウドサービスが幅広く採用されるようになっています。しかし、変化に伴って、企業のIT部門が把握していないアプリケーションやクラウドサービスを従業員が個人的に業務で使用する「シャドーIT」問題も顕在化している状況です。

加えて、サイバー攻撃の手法も進化し、従来のネットワーク侵入だけでなく、標的型フィッシング攻撃やゼロデイ攻撃、クラウド環境への不正アクセスが増加しています。そのため、アクセスのたびに信頼性を確認するゼロトラストの概念が重要視されています。

境界防御型セキュリティでは対応しきれなくなった

これまでのネットワークセキュリティは、内部ネットワークと外部を明確に区分し、ファイアウォールで内部を保護する「境界防御型」が主流でした。しかし、近年では、テレワークやクラウドサービスの普及により、ネットワークの利用形態に変化が見られるようになり、社内ネットワークに加え、自宅のネットワークやクラウドを利用する機会が増えています。その影響により、従来の境界防御型アプローチでは十分に対応できなくなってきています。

また、内部からの情報漏洩のリスクもあります。近年では退職予定者が会社の機密情報を持ち出すケースや、悪意のある内部関係者が情報を不正に取得する事例も増加傾向です。ゼロトラストは、アクセスを許可する前に「誰が、どのデバイスで、どのアプリケーションに、どのような経路で接続しようとしているか」を常に確認します。これにより、リスクを最小化できるため、注目が集まっているといえるでしょう。

ゼロトラストを導入するメリット

ここでは、ゼロトラストを導入するメリットについて見ていきましょう。

ネットワークに囚われないアクセスに対応できる

ゼロトラストでは、すべてのアクセスを信頼せずに検証します。そのため、テレワークや外出先からの通信でも、強固な認証とアクセス制御により安全な接続が可能です。例えば、社員が自宅やカフェから業務システムにアクセスする場合、デバイスの状態や接続先をチェックすることで、不正アクセスを未然に防ぎます。VPNに依存せずに各サービスへ直接アクセスできるため、ネットワーク環境に左右されることなく、業務を進められる点はメリットです。

セキュリティレベルが高くなる

ゼロトラストは、ユーザーやデバイスごとに細かなアクセス制御が設定できます。必要最小限の権限のみを付与する「最小権限の原則」を徹底することで、不正なアクセスや内部からの情報漏洩リスクを効果的に抑制することが可能です。また、アクセス時の多要素認証(MFA)やデバイスのセキュリティ状態のチェックなども行えます。

クラウドサービスの検証がしやすくなる

ゼロトラストはアクセスの可視化と監視を強化できます。各クラウドアプリケーションへのアクセス状況やデータのやり取りをリアルタイムで把握できるため、不審な操作や未承認のサービス(シャドーIT)の利用を即座に検出可能です。

例えば、従業員が個人のクラウドストレージに業務データをアップロードしようとする場合は、操作を検知したうえでアクセスを制限できます。

ゼロトラストを導入するデメリット

ゼロトラストを導入する際の主なデメリットは以下のとおりです。

- 導入コストが高い

- 運用管理の負担が増加する

- ユーザーの利便性が低下する

ゼロトラスト環境の構築には、新たなセキュリティ基盤や認証システムの導入が必要です。そのため、初期投資費用がかかります。特に中小企業にとって、金額的な負担が大きくなる可能性があるでしょう。

また、多要素認証(MFA)やデバイスチェックなど、厳格なセキュリティ手順を導入することになります。そのため、運用負担が増加することに加え、ユーザーはアクセス時に手間が増えるため、業務効率が一時的に低下するケースも想定されるでしょう。

ゼロトラストを導入するための3つのポイント

では、具体的にゼロトラストを導入する場合、どのような取り組みが必要となるのでしょうか。ここでは、GoogleのBeyondCorpを例として、ゼロトラストを導入するためのポイントについて解説します。BeyondCorpは、Googleが提唱するゼロトラストセキュリティモデルであり、従業員がVPN意識せずに安全なアクセスを確保するための仕組みです。社内外のネットワークを区別せず、ユーザーやデバイスの状態に基づいてアクセス制御を行います。

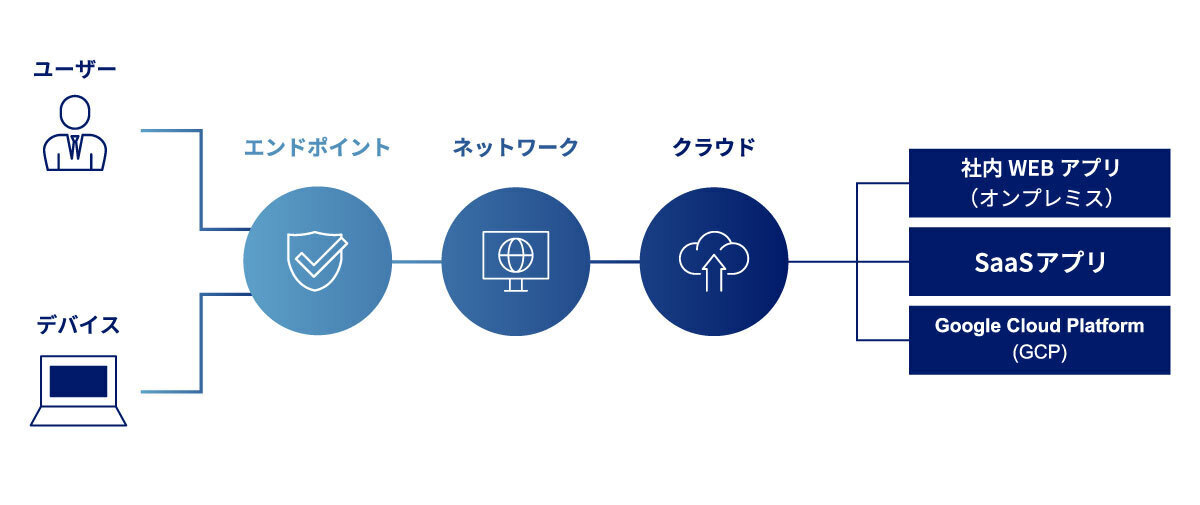

1.クラウド対応システムのゼロトラスト化のポイント

クラウド上で提供されるシステムは、従来のVPNを介した接続に頼ることなく、安全に利用できる環境を整えることが求められます。そのため、以下のようなユーザーやデバイスの状態を動的に評価し、必要な権限を付与する仕組みが必要です。

- アクセス許可の際には、ユーザーのIDだけでなく、利用しているデバイスの状態や接続元のネットワーク環境を検証し、条件を満たす場合にのみ認証を許可する

- クラウドアプリケーションへのアクセス状況をリアルタイムで監視し、異常が検出された場合は即座にブロックする

- 企業が採用している全てのクラウドサービスを統合的に管理し、一貫したセキュリティポリシーを適用することで、安全性を確保する

リモートワークが増加する中で、セキュリティと利便性の両立が求められるため、クラウド対応システムのゼロトラスト化は極めて重要な取り組みです。

2.オンプレミス環境のゼロトラスト化のポイント

クラウドへの移行が難しい社内システムに対しても、ゼロトラストの考え方を適用することが求められます。従来のネットワーク境界型の防御では、社内ネットワーク内に侵入されると攻撃が容易になるため、以下のようにIDやデバイスの状態に基づいた厳格なアクセス管理を行うことが必要です。

- 社内システムに対するアクセスは、従来のVPNやIPアドレス制限だけではなく、ユーザーID、デバイスの状態、アクセス元の情報を総合的に判断し、認証が許可される仕組みを構築する

- 機密データへのアクセスは、必要最低限の権限のみを付与する最小権限の原則を徹底し、不要なアクセスを排除する

- リモートワーク環境においても、社内システムへのアクセスに対してゼロトラストの基準を適用し、安全なデバイスと正規のユーザーのみが利用できるようにする

内部からの脅威にも強い環境を構築することが重要なポイントです。

3.エンドポイントセキュリティの強化のポイント

ゼロトラスト環境を構築するためには、ネットワークの内外を問わず、利用するデバイスの安全性が重要な要素となります。そのため、以下の観点からエンドポイントのセキュリティを強化し、不正なデバイスが企業のシステムにアクセスすることを防ぐ仕組みを導入する必要があります。

- 利用するデバイスのセキュリティ状態をスコア化し、安全性の高いデバイスのみアクセスを許可する

- デバイスのOSやソフトウェアの更新状況をリアルタイムで監視し、脆弱性が確認された場合にはアクセスを制限する

- 不審な挙動が検知されたデバイスに対しては、即座にアクセスをブロックする仕組みを導入し、インシデントの発生を未然に防ぐ

この対策によって、ユーザーのID情報が漏洩した場合でも、信頼できるデバイスでなければアクセスができない環境となるため、セキュリティの強化を図ることが可能です。

まとめ

ゼロトラストは、社内外を問わず、すべてのアクセスを検証し、必要最小限の権限を与えることで、リスクを最小化するセキュリティの仕組みです。テレワークやクラウド環境の普及に伴い、企業における情報資産の保護に必要な概念といえます。

導入コストや運用負担が増加するという課題があるものの、セキュリティ強化と柔軟な業務環境を実現するには有効なアプローチといえるでしょう。

OpenStandia KAID

NRI OpenStandiaが提供する「OpenStandia KAID」(オープンスタンディア カイド)は、これまでのIDaaSに不足していたIDガバナンス機能を強化した次世代型IDaaSです。

認証認可の機能はもちろん、プロビジョニングやワークフローなどID管理の機能に加えて、IDライフサイクル管理、IDや権限の棚卸、監査、レポーティング機能など、IDガバナンスの機能を有したエンタープライズ向けIDaaSのため、ゼロトラストなシステムにおける重要な構成要素となります。

関連ブログ

関連OSS

-

サポート対象

サポート対象Keycloak

キークローク。Red Hat社が提供する最小限の認証機能からソーシャルログインなどで他サービスへの高機能な認証にも対応する統合認証プラットフォームです。

-

サポート対象

サポート対象midPoint

ミッドポイント。従来の「ID管理」に「統制」の概念を加えたIDガバナンス&管理(=IGA)を実現するオープンソースソフトウェアです。

-

サポート対象

サポート対象Open Policy Agent

オープンポリシーエージェント。元々Styraで開発されたオープンソースの汎用的なポリシーエンジンです。

-

サポート対象

サポート対象OAuth2 Proxy

オーオーストゥプロキシー。アプリケーションの前段で認証と認可を外部に委譲するためのリバースプロキシーサーバーで、Go言語で実装されています。