SSO(シングルサインオン)とは?

仕組みやメリット、導入事例を解説

2025/08/07

企業内で複数のクラウドサービスを利用する機会が増え、従業員は日々さまざまなサービスやシステムにログインしています。その結果、複数のIDやパスワードの個別管理が必要となり、業務効率の低下やセキュリティリスクの増大といった課題を抱える方が多く見られる傾向があります。 こうした課題を解決するための方法の一つが、「SSO(シングルサインオン)」の導入です。SSOを導入することで、一度のログインで複数のシステムを利用できるようになり、さらに各システムのパスワードを管理する必要がなくなるため、業務効率の向上とセキュリティ対策の強化が期待できます。

目次

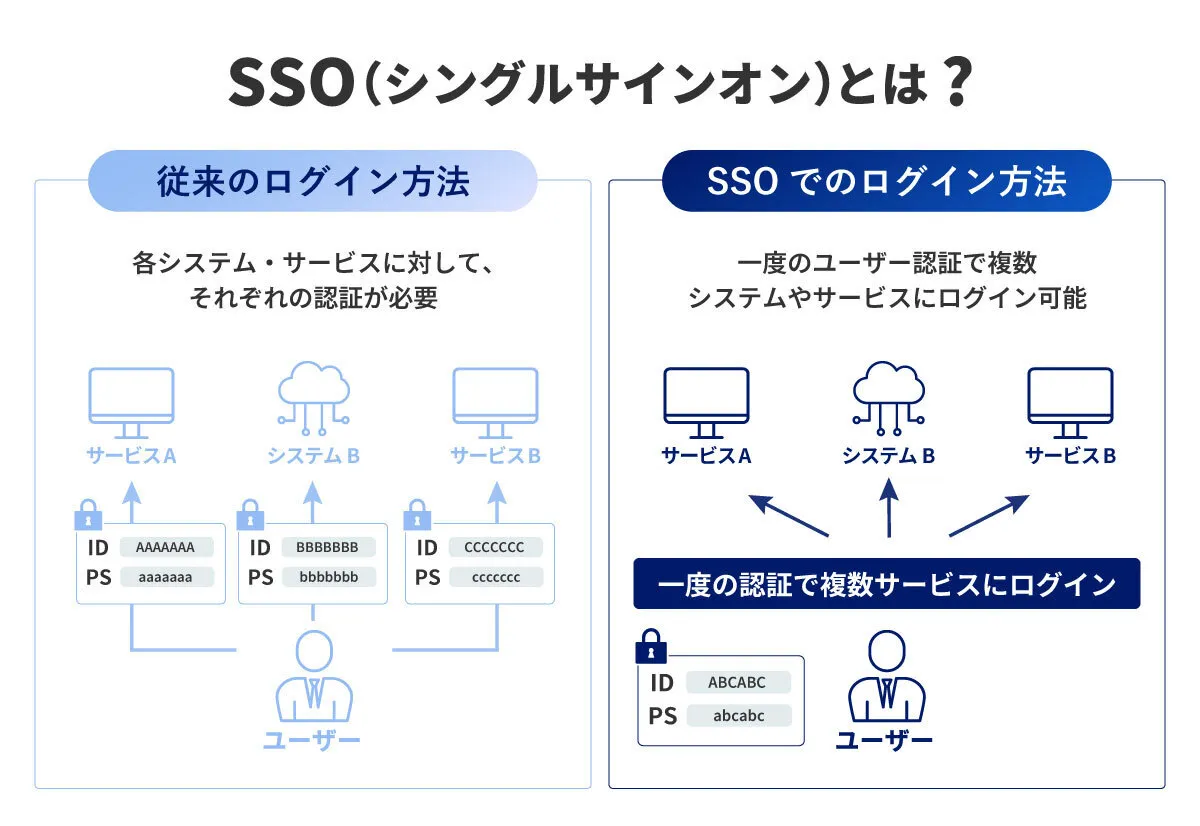

SSO(シングルサインオン)とは?

SSO(シングルサインオン)とは、一つのIDとパスワードによって複数のシステムに認証できる仕組みです。ここではまず、基本的な仕組みと利用シーンについて解説します。

SSOの仕組み

SSOを実現するためには、ユーザーの身元を確認する認証の仕組みと、一度の認証で複数のシステムを認証状態とする認証連携の仕組みが欠かせません。

認証連携の仕組みには、代表的なものに近年主流のOIDC(OpenID Connect)や、SAML(Security Assertion Markup Language)などがあります。これらは国際的な標準仕様であり、認証連携の仕組みを独自に実装するよりも高いセキュリティを確保することが可能です。なお、こうした標準仕様に準拠できない場合、代理認証を用いてSSOを実現する方法もあります。

ユーザーは、認証と認証連携の仕組みが備わった認証基盤にログインすることで、それぞれのシステムごとにログインすることなくアクセスできます。

SSOを実現するには、まず認証基盤を構築し、対象アプリケーションをSAMLやOIDCなどの標準仕様に対応させる必要があります。また、アプリケーションの改修が難しい場合は、SSOの処理を代替するエージェントやリバースプロキシをアプリケーションの前段に導入し、アプリケーションの改修なくSSOを実現する方法もあります。

ただし、認証基盤を自前で構築・運用するのは難易度が高いため、SSO機能を備えたSaaS型のIDaaSを導入する選択も有効です。

SSOの利用シーン

社内システム以外にも、クラウドサービスなど業務で利用するアプリケーションは増えています。各アプリケーションでユーザー名とパスワードを管理してログインしていると、利用のたびにログインが必要となるため、業務効率が低下する恐れがあります。一度のログインで作業を継続できるSSOは、こうした業務効率の課題改善につながります。

SSO導入のメリット

SSOの導入は、企業にさまざまなメリットをもたらします。ここではSSOの導入で得られる、4つのメリットを紹介します。

業務効率の向上(ユーザ目線)

SSOを導入することでログイン操作が減るため、業務効率の向上が期待できます。さらにユーザーが一つのIDとパスワードを管理するだけで済むというメリットも得られます。

業務効率の向上(管理者目線)

ユーザーが覚えるパスワードが一つで済むため、IT部門やヘルプデスクに対する「パスワードを忘れた」という問い合わせ対応の削減も期待できます。

認証の強化が容易

SSOを導入すると、強いパスワードポリシーや多要素認証の適用が必要になった場合でも、認証基盤のみに適用すればよいため、すべてのアプリケーションに対して一括でパスワードポリシーや多要素認証を適用することが可能です。

クラウドサービスの統制

主要なSaaSはSSOの認証連携プロトコルに対応していることが多いため、認証基盤とスムーズに統合し、SSOを実現することが可能です。

SSO導入のデメリット

SSOの導入はメリットだけでなく、デメリットも存在します。ここではセキュリティ面と運用面におけるデメリットを紹介します。

ID・パスワードの一元管理による漏えいリスク

SSOで利用しているID・パスワードが漏洩した場合、SSOを利用しているすべてのサービスやシステムに影響が及びます。このため、多要素認証を導入するなどの対策を行う必要があります。

運用面でのリスク

SSOのシステムに障害が発生した場合、すべてのサービスが利用できなくなる、あるいは利用に制限がかかる恐れがあります。そのため、SSOの導入にはリスクが伴うことも理解しておきましょう。ただし、冗長化構成を取るなど可用性を高める対策を講じれば、こうしたリスクを低減することが可能です。

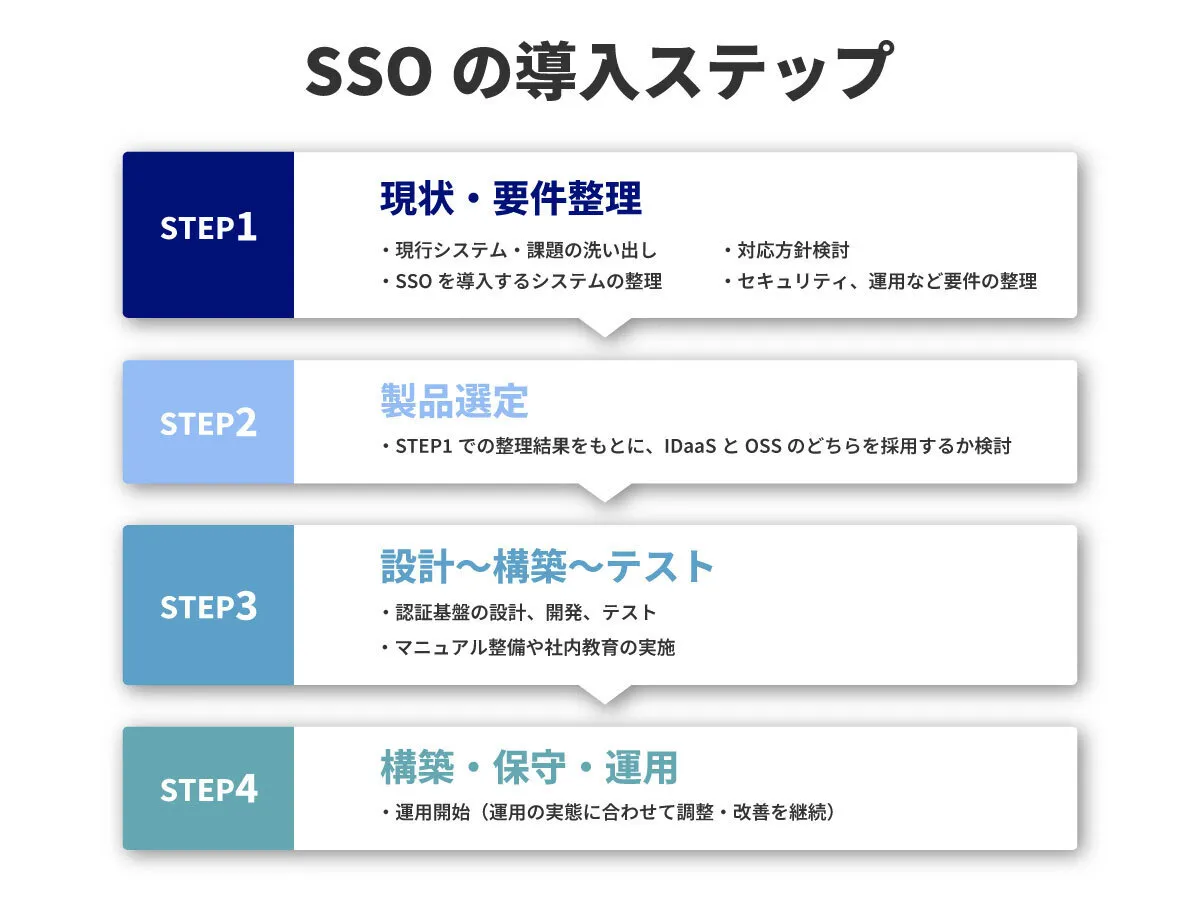

SSO導入の流れ

実際にSSOを導入する場合、どのようなことに注意すればよいのでしょうか。ここでは導入前の準備と、導入に必要な4つのステップについて、解説します。

- 導入ステップ

- ステップ1

要件定義を行います。具体的には、既存のシステムとそれらの認証方式を洗い出し、どの業務システムをSSOの対象にするかを整理します。そのうえで、利用者数やアクセス権限、求められるセキュリティレベル、関連する法規制・社内ポリシーを確認し、認証基盤が対応すべき標準プロトコル(SAMLやOIDCなど)や多要素認証(MFA)の必要性を明確化します。 - ステップ2

要件定義の結果に基づき採用する認証基盤の製品を選定します。

クラウド型のIDaaSを利用するか、OSSを組み合わせて自社で構築するかを比較しつつ、具体的にどの製品が最適かを検討します。検討の際には、対応機能、コスト、スケジュール、運用体制といった観点で評価し、自社にフィットする製品を選定すると良いでしょう。 - ステップ3

選定した製品に設定するパラメータの設計、開発、SSOするアプリケーションとの接続テストなどを行います。

また、実際に運用を開始する際に必要なマニュアルの整備等も行い、マニュアルを利用した運用テストなども実施します。 - ステップ4

運用を本格的に開始し、必要に応じて改善を行います。SSOの導入後は、ユーザー数や業務効率の変化、セキュリティ対策などについて、効果測定を行います。状況を確認したうえで、運用の見直しや改善も必要です。

- ステップ1

SSO導入の成功事例紹介

- 企業名:大手製造業さま

- 規模:数百万人

- 導入の背景:ユーザー体験・サービス価値の向上

- 導入後の効果:

- 随時、提供サービスが増えるお客様であり、顧客のサービスIDをユーザーストアとして認証基盤を構築しSSOを導入した結果、ユーザー体験・サービス価値の向上に寄与した。

- 提供サービスごとに求められるソーシャルログインなどの要件に関しても認証基盤の標準機能を利用してスムーズな提供を行えるようになった。

SSO導入のポイント

アクセス制限

組織変更への対応や、入退職時のアクセス制限の更新をきちんと行うことが重要です。認可制御、接続可能なIPアドレス、利用端末制限を行い、適切なアクセス管理を徹底しましょう。

認証、操作履歴の定期確認

認証履歴や操作履歴を定期的に確認することにより、不正アクセスの早期発見を目指します。不正な履歴が発見された場合は、パスワードの変更要請、強制的なログアウトなどの対応をすることで、セキュリティリスクを軽減できます。

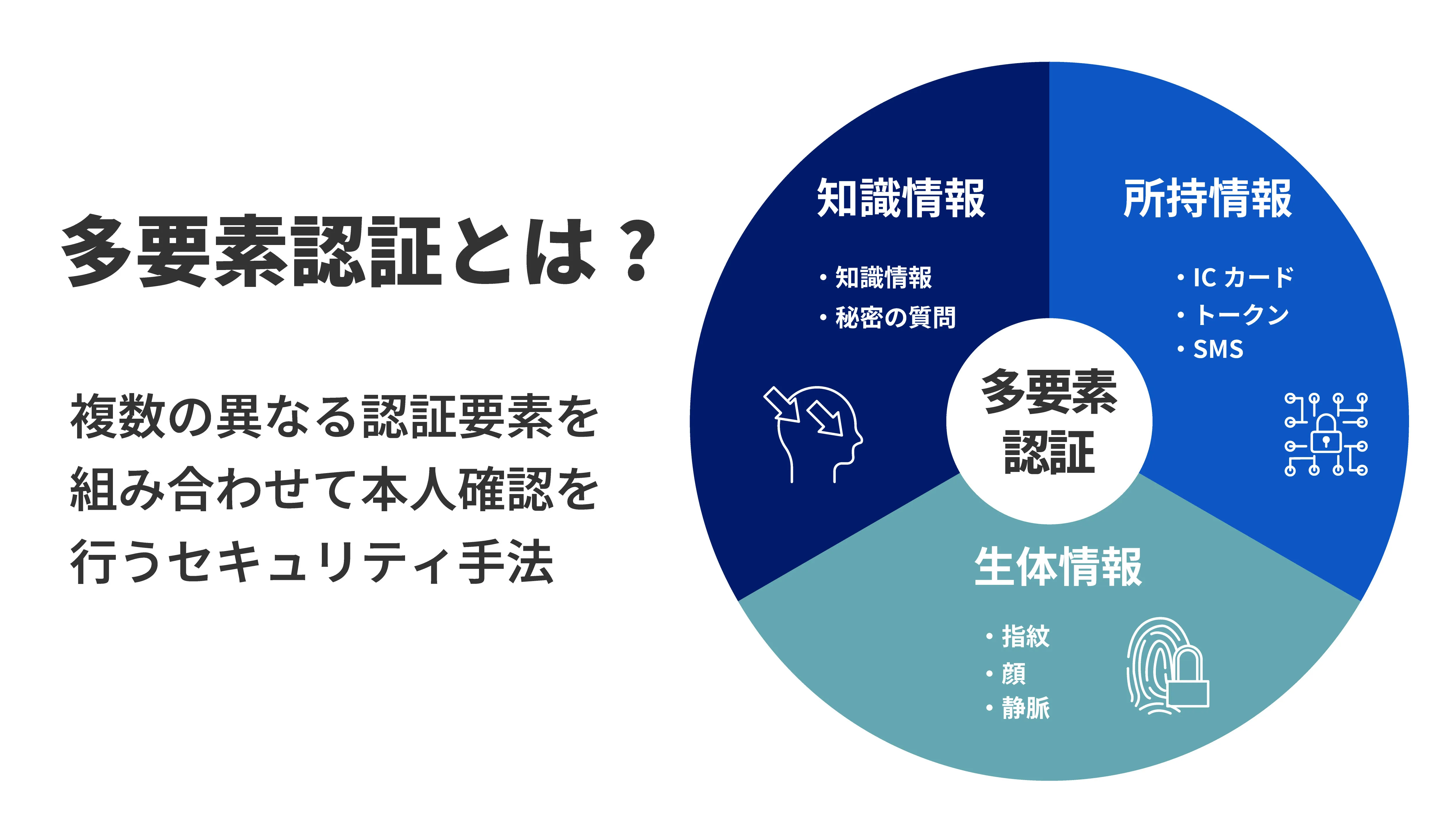

多要素認証の導入検討

SSO導入のデメリットの「セキュリティリスク」の項で対策として多要素認証を紹介しました。多要素認証とは、複数の認証要素を組み合わせてユーザーの本人確認を強化する方法です。例えば、パスワードに加えてSMSコードや認証アプリでの確認を用いることで、セキュリティを向上させます。導入する際は、ユーザーの利便性とセキュリティ強化のバランスに注意しましょう。

まとめ

SSOは複数のサービスやシステムを利用している場合に、一度の認証で利用できるようにする仕組みです。SSOを導入することにより、ユーザーは何度もログインを行う必要がなくなります。

管理者としても、従業員がパスワードを忘れた場合の対応作業を削減できるメリットがあるため、企業全体の業務効率向上が期待できるでしょう。さらに、SSOの導入時には、利用しているサービスやシステムに合わせたIDaaSを選ぶことや、導入後の的確な運用を行うことが重要です。

エンタープライズに求められる認証・認可機能を提供するIDaaS「OpenStandia KAID」

NRI OpenStandiaが提供する「OpenStandia KAID」(オープンスタンディア カイド)は、これまでのIDaaSに不足していたIDガバナンス機能を提供する次世代型IDaaSです。

IDガバナンス機能はもちろん、SSO、多要素認証、アイデンティティ・プロバイダ連携(AzureADやOktaなど)などのエンタープライズに求められる多数の認証・認可機能をIDaaSとして提供します。

関連ブログ

関連OSS

-

サポート対象

サポート対象Keycloak

キークローク。Red Hat社が提供する最小限の認証機能からソーシャルログインなどで他サービスへの高機能な認証にも対応する統合認証プラットフォームです。