ソフトウェアの開発環境は課題が多い

私たちは昨今、ソフトウェアの開発をしている製造業の方とお話しする機会が増えています。情報を総合すると、現場を管理する情報システム部門には次のような課題があるようです。

- アクセス制御(アクセスコントロール)が行われていない。

- アクセスログ(監査ログ)の取得が行われていない。

- バックアップが取られていない、あるいは取られているかどうかわからない。

- 物理的に安全ではない場所(例:事務所の机の下)にサーバが設置されている。

- 適切な監視がされておらず、障害に気がつかない。

これらの課題はエンタープライズ系のサーバ管理の目から見ると容易に解決できそうに見えますが、そう簡単には行かないのです。それは以下のような理由によるものです。

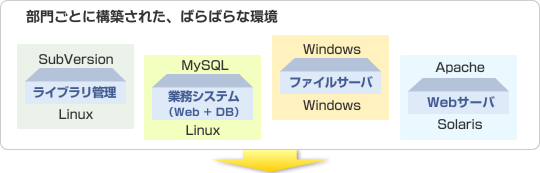

- 製品ラインアップやプロジェクトごとに、独自に開発環境を整備・運用している。

- 現場の管理者は、「片手間」で管理業務を行っており、「セキュリティ」に時間を割けていない。

- 課題を解決するには高価な商用ソフトしかなく、予算の関係から見送られてしまう。

このような理由から、情報システム部門などでは「統一的な管理」などの必要性は理解しつつも、手が打てない状況が続いてきたわけです。

OpenStandiaソリューション/開発環境のセキュリティ強化に関するお問い合わせ

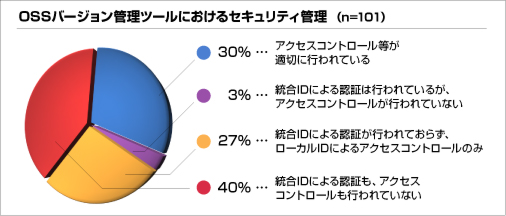

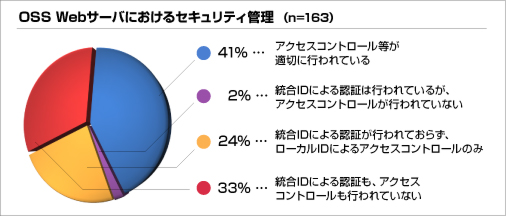

バージョン管理ツールでは、59%の企業に「課題あり」

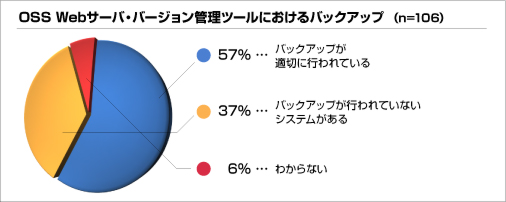

野村総合研究所による、ソフトウェア技術者に対するアンケートによると、以下のように、多くの企業において課題があることがわかります。

- OSSバージョン管理ツールを使用している企業のうち、59%の企業で課題がある。

- OSSのWebサーバを使用している企業のうち、70%の企業で課題がある。

- OSSのWebサーバ、バージョン管理ツールを使用している企業のうち、37%の企業でバックアップが行われていない。

(参考資料:ソフトウェア技術者に対するアンケート)

OpenStandiaソリューション/開発環境のセキュリティ強化に関するお問い合わせ

放置すると大きなリスクに

しかし、この状況は放置すると大きなリスクになります。開発は社員だけが閉じた世界で行うわけではなく、様々な取引先と協力して行います。また、社員であっても情報の不正な持ち出し等の事件が発生しています。対策を施さないと、後々大問題に発展する可能性があります。

例えば、以下のようなリスクがあります。

リスクの例

| No. | リスクの分類 | リスクの内容 |

| 1 | 認証・認可の不備によるもの | ITの開発の際に意図的な不正なプログラムが埋め込まれる。結果として情報システムが処理するデータの信頼性が保証されない。 |

|---|---|---|

| 2 | ITの保守の際にプログラムが改ざんされたり、承認なく変更される。結果として情報システムが処理するデータの信頼性が保証されない。 | |

| 3 | 適切な認証やアクセス制御がないため、文書の改ざんや不正な参照が起きる。 | |

| 4 | プログラムや設計文書が、外部に漏洩する。 | |

| 5 | アクセスログ取得の不備によるもの | アクセスログの取得、及び保存がされていないため、不正行為があった場合に追跡調査ができない。 |

| 6 | セキュリティ・パッチ適用の不備 | セキュリティ・パッチに関する適切な情報を収集しておらず、重大なセキュリティ・ホールの存在に気づかない。 |

| 7 | セキュリティ・パッチの適用を行っていないため、セキュリティ・ホールを攻撃され、不正なアクセスにより情報漏えいやシステムの破壊が行われる。 | |

| 8 | モニタリングの不備によるもの | ITに関する重要な問題点(システム障害、変更点、対応状況等)が企業内(経営者、IT部門、ユーザ部門及び関係部門)、業務委託先、提携先、取引先等の関係者に適切に伝えられないため、ITに関するリスクの対応に支障が生じる。 |

| 9 | 運用時の不正な操作や、エラー等を発見できない。結果として情報システムが処理するデータの信頼性が保証されない。 | |

| 10 | バックアップの不備によるもの | データのバックアップが適切に行われていないため、サーバ障害等があった場合に、データが損失し、復旧できない。これにより、業務が継続できない状況に陥る。 |

OpenStandiaソリューション/開発環境のセキュリティ強化に関するお問い合わせ

解決策はないのか?

これらの課題の解決の大きなネックになっていたのは「コスト」です。Linuxをサーバに使用して開発しているような場合では、目立ったコストがかからないように見えるので、「有償のソフトウェアツール」の高価な価格がネックとなってしまいます。ツールひとつで1ユーザ(開発者)あたり、数十万円にも上るものも珍しくありません。

そこで野村総合研究所が提唱するのは、「オープンソースを活用」しつつ、課題を解決していく手法です。使い慣れたオープンソース中心の環境をなるべく保持し、現場の自由度も尊重した上で、セキュリティを強化していく、という手法です。

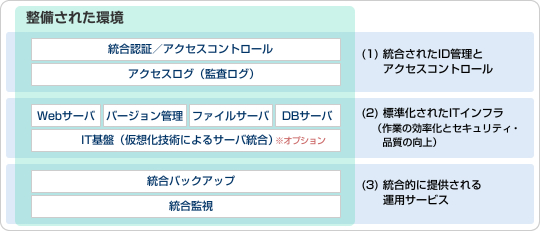

また、OpenStandia/Application Serverにおける、「OSSスタック(検証済みのOSSの組み合わせ)」技術を応用し、製造業のソフトウェア開発の現場に合わせたお客様ごとの「OSSスタック」を開発し、標準的なサーバ基盤を構築していきます。この「標準的なサーバ基盤」に対して、統合認証、アクセスコントロール、アクセスログの取得、バックアップ等の運用管理、などをサービスとして提供します。

野村総合研究所OpenStandia ~現場重視のソリューション~

野村総合研究所は、オープンソースサポートサービス「OpenStandia」や、OSSスタック「OpenStandia/Application Server」などのノウハウ、技術、実績、をフル活用し、製造業におけるソフトウェア開発におけるセキュリティ強化をご支援します。

既に、このソリューションによって成果をあげつつある企業もあります。また、2008年4月より適用されるJSOX法にターゲットをあわせ、セキュリティの強化を検討している企業も多数いらっしゃいます。残された時間はありません。

ご参考:ソリューションの概要

対象システム

オープンソースを活用した、Webサーバ、ファイルサーバ、ライブラリ管理サーバなど

※オープンソースとその他のプラットフォームの混在環境でも可

対象オープンソース

- Apache

- Tomcat

- MySQL

- PostgreSQL

- Samba

- CVS

- Subversion

- Sendmail

※その他のオープンソースも応相談

ソリューションの内容

- 標準化されたプラットフォームを提供し、以下の項目について統合的な管理を行います。

- ・ID/パスワードによる認証、及びアクセスコントロール(認可)

- ・アクセスログの取得、管理

- ・データのバックアップ

- ・セキュリティ情報の取得、及びパッチの適用

- ・システム監視

- 可能な限り、オープンソースの機能を活用することで、コストを抑えつつセキュリティを強化します。

- オプションとして、仮想化技術を用いたサーバ統合を同時に行います。